Wie man Qt WebAssembly verwendet – Der vollständige Leitfaden mit Demo.

Hey, willkommen zurück zu einem weiteren Blogbeitrag. Heute sprechen wir über das neue Qt WebAssembly. Dieser Beitrag hilft dir, die […]

Join us at Qt C++ Warsaw Meetup - 21.08.2025

Sign up for free!

Von Medizinprodukten und intelligenten Fahrzeugen bis hin zu Industriecontrollern und Unterhaltungselektronik – eingebettete Systeme sind allgegenwärtig und zunehmend vernetzt. Doch mit der Konnektivität kommt auch die Verwundbarkeit. Eine einzige Sicherheitslücke kann Tür und Tor öffnen für Datenschutzverletzungen, Sicherheitsvorfälle, großflächige Störungen oder sogar behördliche Geldstrafen. Diese eingebetteten Computer steuern häufig kritische Funktionen wie Bremsen, Medikamentenabgabe oder den Zugriff auf private Daten – Funktionen, bei denen eine Kompromittierung zu realen Schäden führen kann. Angesichts dessen ist das Verständnis für Embedded Security nicht mehr optional.

In diesem Artikel erfahren Sie:

Bei Scythe Studio sind wir auf die Entwicklung sicherer Software für eingebettete Systeme spezialisiert. Wenn Sie ein Embedded-Produkt entwickeln, ist jetzt der richtige Zeitpunkt, Sicherheit von Anfang an mitzudenken. Lassen Sie uns darüber sprechen, wie wir Sie unterstützen können.

Die Sicherheit eingebetteter Systeme ist die Praxis, eingebettete Geräte und deren Software vor unbefugtem Zugriff, Missbrauch und Angriffen zu schützen. Anders ausgedrückt geht es darum, zu verhindern, dass böswillige Akteure auf die spezialisierten Computer in Produkten – von Industriecontrollern bis zu Haushaltsgeräten – zugreifen oder sie kontrollieren. Dieses Fachgebiet umfasst sowohl Software- als auch Hardware-Sicherheitsmaßnahmen.

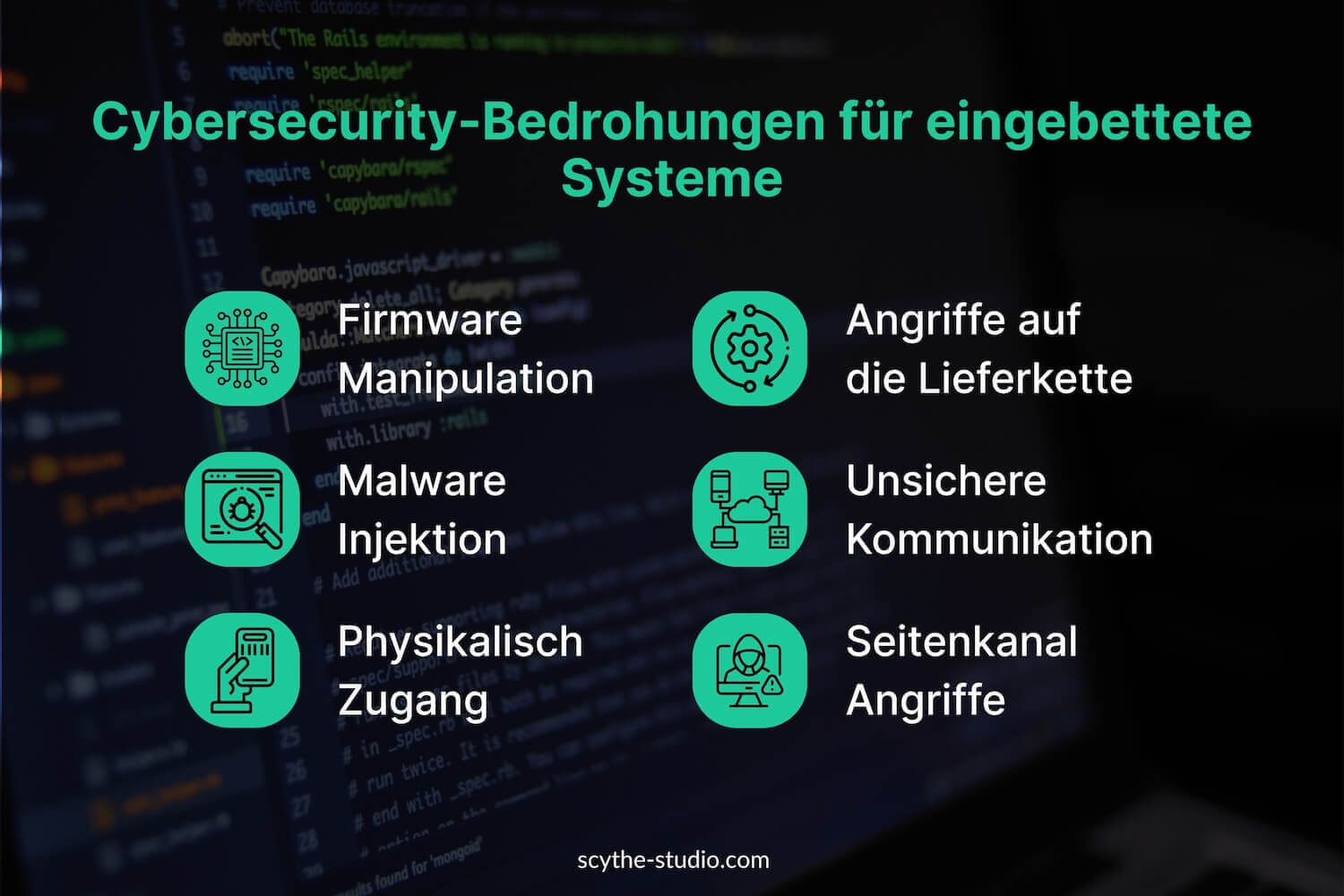

Eingebettete Systeme sind einer Vielzahl von Cyberbedrohungen und Angriffsvektoren ausgesetzt. Ein Angriffsvektor ist der Weg oder das Mittel, mit dem ein Angreifer unbefugten Zugriff auf ein Gerät erlangen kann. Im Folgenden geben wir einen Überblick über die wichtigsten Bedrohungskategorien, einschließlich Firmware-/Softwareangriffen, Kommunikationsausnutzung, physischen Angriffen und Risiken in der Lieferkette – jeweils mit Beispielen:

Eine wichtige Kategorie betrifft Angriffe auf die Firmware oder die Software, die auf dem eingebetteten Gerät läuft. Da Embedded Software häufig in Low-Level-Sprachen (C/C++) geschrieben ist und auf eingeschränkter Hardware läuft, kann sie Fehler im Speicher-Management oder schwache Schutzmechanismen enthalten – ähnlich wie frühe Computersysteme. Zu den gängigen softwarebasierten Angriffen gehören:

Solche Schwachstellen sind besonders kritisch, wenn sie im Embedded-Betriebssystem oder in häufig wiederverwendeten Softwarekomponenten existieren, da eine Ausnutzung auf dieser Ebene sich auf viele Geräte mit demselben Code auswirken kann.

Erfolgreiche Software-/Firmwareangriffe können Angreifern die Kontrolle über das Gerät oder den Zugriff auf vertrauliche Daten ermöglichen. So kann Malware das Gerät ausspionieren oder sabotieren, während ein Pufferüberlauf dem Angreifer eine Root-Shell verschaffen kann. Da viele dieser Angriffe aus der Ferne erfolgen können (z. B. über ein Netzwerk oder eine Funkverbindung), sind sie besonders gefährlich – ein Hacker könnte tausende Geräte im Internet kompromittieren, wenn diese dieselbe Software-Schwachstelle aufweisen.

Noch beunruhigender ist, dass viele dieser Angriffe allein gegen Softwareschutzmaßnahmen erfolgreich sein können, wenn es keine durch Hardware unterstützte Durchsetzung gibt – weshalb eine mehrschichtige Sicherheitsarchitektur entscheidend ist.

Kommunikationsprotokolle in eingebetteten Systemen spielen eine entscheidende Rolle beim Datenaustausch zwischen Geräten und Systemen. Diese Protokolle – wie WLAN, Bluetooth, CAN-Bus in Fahrzeugen oder industrielles Ethernet – sind häufig Ziel von Angriffen, da Angreifer versuchen, die übertragenen Daten abzufangen, zu manipulieren oder zu stören:

Netzwerkbasierte Angriffe ermöglichen es Angreifern, sensible Daten während der Übertragung zu überwachen oder die Kontrolle über Geräte aus der Ferne zu übernehmen. Beispielsweise könnte ein Angreifer im selben WLAN-Netzwerk Anmeldedaten eines Medizinprodukts ausspähen oder einem Industriecontroller schädliche Befehle senden, um Prozesse zu stören. Daher ist die sichere Kommunikation (Verschlüsselung und Authentifizierung) ein Grundpfeiler der Cybersicherheit eingebetteter Systeme.

Organisationen müssen die potenziellen Sicherheitsrisiken berücksichtigen, die mit unverschlüsselten drahtlosen Schnittstellen und schwach implementierten Protokollen einhergehen – besonders beim Design vernetzter Geräte, die autonom im Feld betrieben werden sollen.

Im Gegensatz zu Unternehmensservern, die in Rechenzentren gesichert sind, werden eingebettete Systeme oft in unkontrollierten, öffentlichen oder leicht zugänglichen Umgebungen eingesetzt. Das macht sie anfällig für physische Manipulationen und Angriffe auf niedriger Hardwareebene:

Hardwareangriffe sind für Angreifer zwar oft aufwendiger und kostspieliger (erfordern physische Präsenz und Spezialwissen), können jedoch verheerend sein, wenn sie erfolgreich durchgeführt werden. Sie können alle oberen Softwareschichten umgehen – z. B. wenn ein kryptografischer Root-Key per Seitenkanal extrahiert wird, kann der Angreifer anschließend sämtliche Kommunikation entschlüsseln oder das Gerät beliebig imitieren. Viele Hardwareschwachstellen sind zudem nicht patchbar oder nur durch eine neue Hardwareversion zu beheben (eine Schaltung kann man nicht „updaten“ wie Software). Geräte müssen daher mit physischer Sicherheit im Hinterkopf entworfen werden – z. B. mit manipulationssicheren Gehäusen, Sensoren, die Schlüssel bei Öffnung löschen, deaktivierten oder gesperrten Debug-Ports und sicheren Hardwareelementen zur Schlüsselspeicherung.

Im Gegensatz zu Netzwerkbedrohungen zielen diese Angriffe direkt auf das physische Gerät ab und versuchen oft, Schutzmaßnahmen in Hardwarekomponenten wie Secure Bootloadern oder Schlüsselspeichermodulen zu umgehen.

Ein weiterer kritischer Angriffsvektor für eingebettete Systeme ist die Lieferkette – sowohl bei der Komponentenbeschaffung während der Herstellung als auch bei Software-Updates im Lebenszyklus des Produkts. Angreifer können Schwachstellen ausnutzen, bevor das Gerät überhaupt den Endnutzer erreicht:

Angriffe auf die Lieferkette können potenziell zahlreiche Geräte gleichzeitig kompromittieren (z. B. wenn eine Backdoor in eine weit verbreitete Komponente eingebaut oder ein populärer Update-Server gehackt wird). Für einzelne Endnutzer sind solche Angriffe besonders schwer zu erkennen oder abzuwehren, da sie stromaufwärts erfolgen.

Die Sicherheit hängt zudem stark von vertrauenswürdigen Drittkomponenten ab – selbst eine kleine Schwachstelle in einer vom Zulieferer bereitgestellten Bibliothek oder einem Chip kann sich massiv auf die Gesamtsicherheit auswirken. Daher ist ein gutes Lieferanten-Risikomanagement ein wesentlicher Bestandteil der Sicherheitsstrategie.

Eingebettete Systeme sind sowohl Software- als auch Hardware-Schwachstellen ausgesetzt, wobei jede Kategorie eigene Eigenschaften, Angriffsmethoden und Herausforderungen bei der Abwehr mit sich bringt. Softwarefehler treten typischerweise häufiger auf und können oft per Update behoben werden, während Hardwareschwächen schwerer zu korrigieren sind und unter Umständen physische Änderungen oder Produktrückrufe erfordern.

Die folgende Tabelle fasst die wichtigsten Unterschiede zusammen:

| Aspekt | Softwareschwachstellen | Hardwareschwachstellen |

|---|---|---|

| Art | Fehler in der Logik, Eingabeverarbeitung oder Konfiguration (z. B. Pufferüberläufe, Authentifizierungsprobleme). | Designfehler in Komponenten oder physischen Schnittstellen (z. B. offene Debug-Ports, schwache Zufallszahlengeneratoren). |

| Ausnutzungsmethode | Remote-Angriffe über Netzwerkanfragen, Schnittstellen oder Standard-Zugangsdaten. | Erfordert physischen Zugriff oder Spezialwerkzeuge (z. B. Glitching, Seitenkanalangriffe). |

| Erkennbarkeit | Kann Logs, Abstürze oder Anomalien erzeugen, die durch Softwareüberwachung erkannt werden. | Oft unauffällig; keine Logs, nur physische oder elektrische Nebeneffekte beobachtbar. |

| Behebbarkeit | Lässt sich meist per Firmware-/Software-Update entschärfen. | In der Regel nicht patchbar; erfordert Hardwareänderung oder physische Gegenmaßnahmen. |

| Persistenz | Mit passenden Update-Mechanismen über die Zeit behebbar. | Bleibt in allen betroffenen Geräten bestehen, bis sie physisch angepasst werden. |

| Auswirkung auf Lebenszyklus | Schwachstellen entstehen im Lauf der Zeit, z. B. durch veraltete Software oder auslaufenden Support. | Bestehen während der gesamten Nutzungsdauer des Geräts unverändert weiter. |

Die konsequente Trennung vertrauenswürdiger Funktionen in der Hardware sowie die Verwendung von sicherer Schlüsselspeicherung kann Risiken eindämmen, die allein softwareseitig nicht ausreichend kontrollierbar sind.

Die Risiken und Prioritäten in der Cybersicherheit eingebetteter Systeme unterscheiden sich erheblich je nach Branche. Eine medizinische Infusionspumpe, ein Steuergerät in einem Auto oder ein intelligenter Thermostat enthalten zwar alle eingebettete Computer, aber die Auswirkungen eines Sicherheitsvorfalls und die Bedrohungslage variieren stark. Im Folgenden betrachten wir vier Schlüsselbranchen – Automobilindustrie, Gesundheitswesen, Industrie/IIoT und Verbraucherelektronik/IoT – und heben deren besondere Anforderungen und Normen hervor.

| Branche | Wesentliche Cybersicherheitsrisiken | Sicherheitsmaßnahmen & Entwicklungsprioritäten | Relevante Vorschriften & Normen |

| Automobilindustrie und Transport | Remote-Angriffe auf Fahrzeugsysteme (z. B. Infotainment, CAN-Bus); Risiko von Kontrollverlust, Diebstahl, Datenschutzverletzungen. | Security by Design; Einhaltung von ISO/SAE 21434 und UNECE WP.29; sichere OTA-Updates; Segmentierung des Fahrzeuginternen Netzwerks; Steuergeräte-Authentifizierung; Bedrohungsüberwachung (Vehicle SOC). | UNECE WP.29 (verpflichtend in EU, UK, Japan); ISO/SAE 21434 (Industriestandard); NHTSA-Richtlinien (USA); Cybersicherheit als Teil der Typzulassung. |

| Gesundheitswesen und Medizinprodukte | Funkmanipulation von Implantaten (z. B. Herzschrittmacher, Insulinpumpen), Manipulation von Krankenhausgeräten (z. B. Infusionspumpen), Ransomware-Angriffe. | Verschlüsselung/Authentifizierung für Gerätekonnektivität; Segmentierung medizinischer Netzwerke; Sicherheitsmanagement über den gesamten Lebenszyklus nach IEC 62304; Patchfähigkeit; Ausfallsichere Mechanismen. | FDA-Anforderungen für die Marktzulassung (USA); EU-MDR (Europa); IEC 62304, ISO 14971, AAMI TIR57, UL 2900; Änderungen des FD&C Act (2023). |

| Industrielles IoT und kritische Infrastruktur | Zielgerichtete Angriffe (z. B. Stuxnet), Ransomware, veraltete Protokolle ohne Authentifizierung, IT-OT-Netzwerkkonvergenz. Risiken: physische Schäden und Betriebsunterbrechung. | Defense-in-Depth gemäß IEC 62443; Netzwerksegmentierung (Zonen und Kanäle); starke Zugangskontrollen; sichere Konfigurationen; OT-Monitoring; Patching während Wartungsfenstern. | NERC CIP (Energiesektor USA); IEC 62443-Serie (weit verbreitet); EU NIS-2-Richtlinie (2023); nationale Rahmenwerke (z. B. BSI ICS Security-Kompendium in Deutschland). |

| Verbraucherelektronik und IoT | Standardpasswörter, fehlende Updates, Datenschutzprobleme (Überwachung), Botnets (z. B. Mirai), laterale Angriffe im Heimnetz über unsichere IoT-Geräte. | Individuelle Zugangsdaten; sicheres Onboarding; OTA-Updates; Verschlüsselung gespeicherter und übertragener Daten; Transparenz für Nutzer; Sicherheitsfunktionen standardmäßig aktiviert. | EU Cyber Resilience Act (CRA, 2024); ETSI EN 303 645; California SB-327 (USA); UK PSTI Act (2022); freiwillige Kennzeichnungen (z. B. IoT-Labeling-Programm Singapur). |

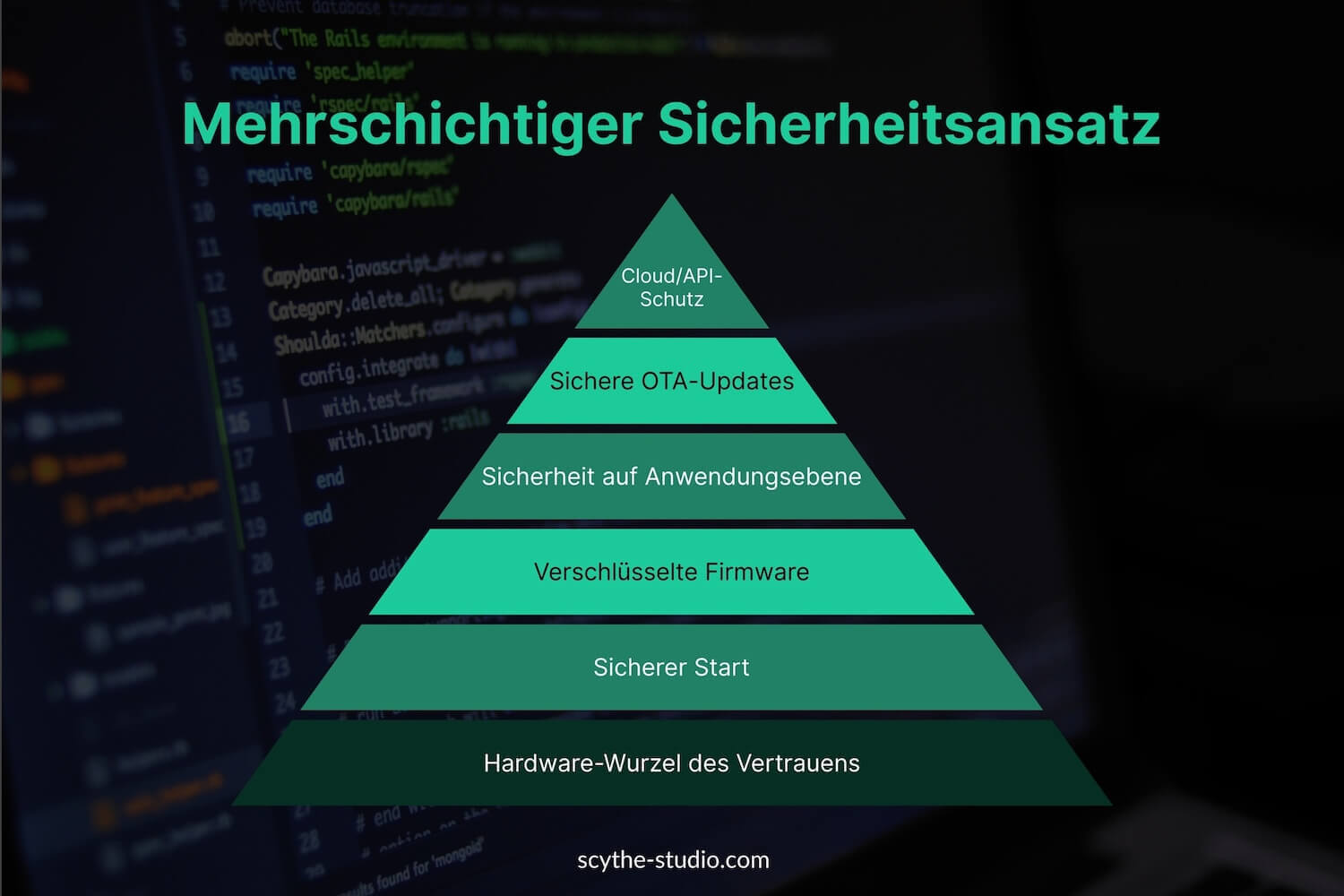

Die Absicherung eingebetteter Systeme erfordert einen mehrschichtigen Ansatz, der alle Ebenen umfasst – von der Hardware über die Software bis hin zu den Entwicklungs- und Wartungsprozessen des Geräts. Nachfolgend sind wichtige Gegenmaßnahmen und Best Practices aufgeführt, die gemeinsam eine Defense-in-Depth-Strategie für die Embedded-Cybersicherheit bilden:

Eine der grundlegendsten Sicherheitsmaßnahmen ist die Implementierung von Secure Boot, bei der das Gerät beim Start nur verifizierte Firmware ausführt. Secure-Boot-Mechanismen verwenden kryptografische Signaturen zur Überprüfung der Firmware-Integrität in jeder Boot-Phase. Das Gerät enthält einen hardware- oder ROM-basierten Root of Trust (z. B. ein im Silizium eingebrannter öffentlicher Schlüssel), mit dem der Bootloader validiert wird – dieser wiederum prüft die nächste Schicht (z. B. den OS-Kernel) usw. Wurde ein Code manipuliert oder ist er nicht vom Hersteller signiert, wird der Boot-Vorgang abgebrochen und das Ausführen unautorisierter Software verhindert. Secure Boot sollte nach Möglichkeit um Measured Boot oder Attestation ergänzt werden, bei denen kryptografische Hashes der Boot-Komponenten aufgezeichnet und extern überprüft werden können.

Nutzen Sie dedizierte Sicherheitsfunktionen moderner Chips. Viele eingebettete Prozessoren bieten mittlerweile Features wie Trusted Execution Environments (TEE) (z. B. ARM TrustZone), die sensible Codeabschnitte in sichere Bereiche isolieren, auf die normale Anwendungen keinen Zugriff haben. Dadurch können kritische Vorgänge (z. B. Kryptografie, Authentifizierungsroutinen) selbst bei kompromittierter Hauptanwendung geschützt werden. Ebenso können ein Trusted Platform Module (TPM) oder ein Secure-Element-Chip kryptografische Schlüssel sicher speichern und vertrauliche Operationen (z. B. Verschlüsselung, Signierung) isoliert durchführen. Best Practice ist es, private Schlüssel, Gerätezertifikate und andere Anmeldeinformationen in sicherer Hardware abzulegen – sodass ein Angreifer selbst bei erfolgreicher Kompromittierung der Anwendung diese Geheimnisse nicht extrahieren kann. Zudem verfügen viele Chips heute über einen Hardware-Root-of-Trust, der eine starke Identitätsprüfung und Vertrauenskette vom Einschalten an ermöglicht.

Die Auswahl und Implementierung von Verschlüsselungsalgorithmen muss den aktuellen kryptografischen Standards entsprechen. Dadurch lassen sich sensible Daten schützen, Datendiebstahl verhindern und Privatsphäre wahren – selbst bei abgefangener Kommunikation. Idealerweise verfügt jedes Gerät über eine eindeutige Identität (Schlüssel/Zertifikate), um gegenseitige Authentifizierung mit Backend-Diensten oder anderen Geräten zu ermöglichen. Für ruhende Daten (z. B. auf Flash oder Speichern des Geräts) ist Vollverschlüsselung dringend zu empfehlen, insbesondere wenn private Informationen oder Anmeldeinformationen gespeichert werden.

Eingebettete Geräte sollten in einem „gehärteten“ Zustand ausgeliefert werden, bei dem unnötige Funktionen deaktiviert oder entfernt wurden. Best Practices umfassen: Debug-Schnittstellen im Produktivbetrieb deaktivieren, Test- oder Demo-Code entfernen, Netzwerkzugänge mit Firewalls begrenzen und Standard-Benutzerkonten deaktivieren. Es gilt das Prinzip der minimalen Rechtevergabe – z. B. sollten mehrere Prozesse mit minimalen Berechtigungen laufen und voneinander isoliert sein (z. B. durch Prozessisolation, Container oder Mikro-Kernel-Architektur), damit eine Kompromittierung nicht das gesamte System betrifft. Viele Embedded-Linux-Systeme nutzen heute Mechanismen wie SELinux oder AppArmor, um Richtlinien für den Zugriff von Prozessen durchzusetzen.

Zudem sollten sichere Standardeinstellungen verwendet werden: Benutzer sollten zur Einrichtung starker Passwörter gezwungen werden; Kommunikation sollte standardmäßig verschlüsselt erfolgen (kein Rückfall auf Klartext); das Gerät sollte mit sicheren Konfigurationen ausgeliefert werden. Auch der Speicher und die Schnittstellen sollten gehärtet werden – z. B. durch Aktivierung von Hardware-MPU-/MMU-Funktionen zur Verhinderung von Ausführung in beschreibbarem Speicher (NX-Bit), Einsatz von Stack-Canaries und ASLR zur Erschwerung von Exploits. Trotz vorhandener Ressourcenbeschränkungen haben viele dieser Schutzmaßnahmen nur geringen Einfluss auf die Leistung, erhöhen aber erheblich die Hürde für Angreifer. Weitere Hardening-Maßnahmen können das Sperren von Bootloadern, sichere Speicherung von Geheimnissen oder die Isolierung kritischer Komponenten mittels Mikro-Kernel oder Container umfassen.

Egal wie gründlich getestet wird – einige Schwachstellen werden erst nach der Markteinführung entdeckt. Daher ist ein robuster Mechanismus für Firmware-Updates unerlässlich. Firmware sollte signiert und authentifiziert sein, und der Update-Kanal durch Transportverschlüsselung gesichert werden. Eine Softwarestückliste (SBOM) sollte alle Komponenten einer Firmware-Version dokumentieren, um Patching und Audits zu erleichtern. Hersteller sollten einen klaren Update-Zeitrahmen definieren und diesen auch den Kunden kommunizieren. Für Endgeräte im Consumer-Bereich ist eine automatische Update-Auslieferung ideal, um sicherzustellen, dass Patches tatsächlich installiert werden. In industriellen oder medizinischen Anwendungen müssen Updates oft geplant erfolgen, um Ausfallzeiten zu vermeiden – aber die Update-Fähigkeit muss gegeben sein. Ein Failsafe-Mechanismus wird empfohlen: zum Beispiel zwei Firmware-Slots, damit das Gerät bei fehlgeschlagenem Update in den letzten bekannten guten Zustand zurückkehren kann (sogenanntes „Bricking“ verhindern).

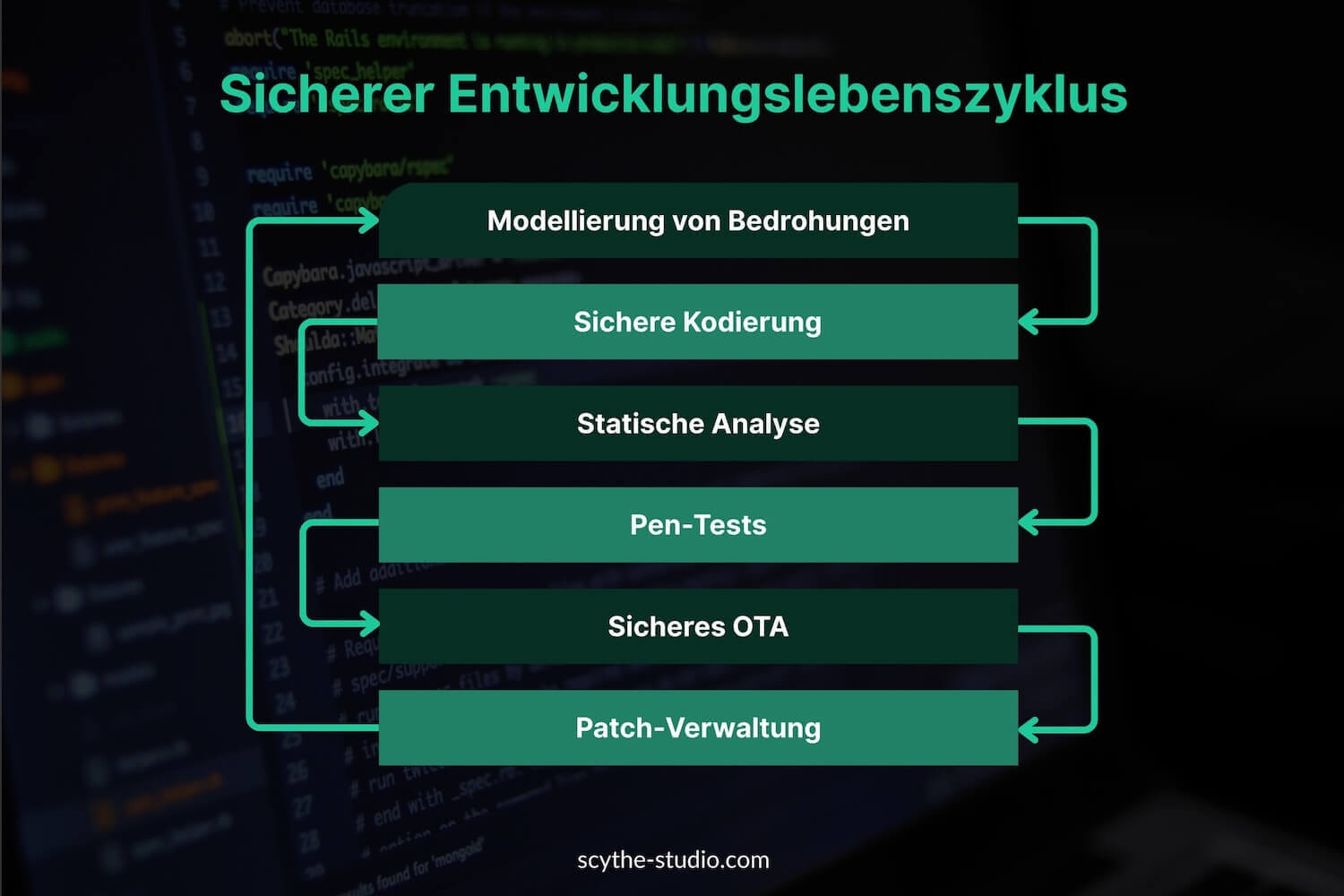

Sicherheit sollte in jede Phase der Entwicklung eingebetteter Systeme integriert sein. Entwickler sollten sichere Programmierpraktiken befolgen und frühzeitig Risikoanalysen durchführen, um Schwachstellen bereits vor der Implementierung zu identifizieren. Ein strukturierter SDLC umfasst Sicherheitsprüfungen in allen Phasen der Softwareentwicklung. Dazu gehört eine Bedrohungsmodellierung bereits zu Projektbeginn, um potenzielle Ziele und Einfallstore für Angreifer zu erkennen und geeignete Schutzmaßnahmen zu definieren. Während der Implementierung sollten Entwickler Richtlinien für sicheres Codieren einhalten (z. B. MISRA C für sicherheitskritische Systeme oder CERT C, um häufige Fehler zu vermeiden). Wo möglich, sollten speichersichere Sprachen für kritische Komponenten eingesetzt werden. Statische Codeanalyse (SAST) kann Pufferüberläufe, unsichere Funktionen und andere Probleme im Quellcode erkennen. Dynamische Tests und Fuzzing sollten auf Geräteschnittstellen angewendet werden. Penetrationstests (ethisches Hacking) am Gerät und dessen Ökosystem (z. B. mobile Apps, Cloud-Dienste) sind dringend zu empfehlen.

Man sollte davon ausgehen, dass kein System zu 100 % sicher ist. Deshalb ist es wichtig, Mechanismen zur Erkennung und Reaktion auf Angriffe zu integrieren. Hersteller und Anwender sollten über einen Incident-Response-Plan verfügen – z. B. Fähigkeit zur Isolierung eines kompromittierten Geräts (Netzwerktrennung), Analyse von forensischen Daten (sofern verfügbar) und Wiederherstellung (z. B. Re-Flashing der Firmware oder im Extremfall Austausch des Geräts). Wichtig ist auch, genug Rechenleistung und Speicher vorzusehen, um leichtgewichtige Monitoring-Agenten auf ressourcenbeschränkten Geräten zu ermöglichen. Dadurch kann in Echtzeit auf Netzwerkangriffe oder Anomalien reagiert werden.

Organisationen, die eingebettete Systeme entwickeln, sollten ihre Sicherheitsanforderungen, Designentscheidungen und Testergebnisse dokumentieren. Das unterstützt nicht nur bei der Einhaltung von Normen, sondern auch die langfristige Wartung – etwa wenn ein neues Team das Produkt übernimmt. Eine umfassende Dokumentation sollte auch mit Sicherheitsstandards für Embedded-Systeme übereinstimmen, um Rückverfolgbarkeit und Prüfbereitschaft über alle fünf Phasen des Sicherheitslebenszyklus sicherzustellen. Investitionen in die Schulung von Entwicklern können künftige Schwachstellen drastisch reduzieren. Auch Endnutzer (soweit sie mit sicherheitsrelevanten Funktionen interagieren) sollten geschult werden, um die Gesamtsicherheit zu erhöhen.

Cybersicherheit für eingebettete Systeme ist eine vielschichtige Herausforderung, lässt sich aber auf ein einfaches Prinzip zurückführen: das gesamte Gerät als System schützen – mit Blick auf alle potenziellen Angriffswege. Wer das Bedrohungsspektrum versteht – von Softwarefehlern und Netzwerklücken bis zu physischen Angriffen – und gleichzeitig Maßnahmen zur Defense-in-Depth anwendet, kann das Risiko erheblich reduzieren. Die passende Kombination von Schutzmaßnahmen unterscheidet sich je nach Branche (ein Herzschrittmacher priorisiert Sicherheit und Zuverlässigkeit, während ein Konsumgerät eher Datenschutz und Resilienz gegenüber Botnetzen fokussiert), aber die Grundprinzipien eines sicheren Designs gelten überall.

Bei Scythe Studio entwickeln wir sichere, vernetzte Produkte von Grund auf. Wenn Sie an einem eingebetteten System arbeiten, ist jetzt der richtige Zeitpunkt, Cybersicherheit als zentrales Designziel zu betrachten. Ob Automobilindustrie, Gesundheitswesen, industrielles IoT oder Unterhaltungselektronik – wir helfen Ihnen, Sicherheit von Anfang an richtig umzusetzen, regulatorische Anforderungen zu erfüllen und teure Fehler zu vermeiden.

Sprechen wir darüber, wie Ihr Produkt nicht nur funktionsfähig, sondern auch widerstandsfähig wird.

Kommen wir zur Sache: Es ist eine Herausforderung, Top-Qt-QML-Entwickler zu finden. Helfen Sie sich selbst und starten Sie die Zusammenarbeit mit Scythe Studio – echten Experten im Qt C++ Framework.

Entdecken Sie unsere Fähigkeiten!

Hey, willkommen zurück zu einem weiteren Blogbeitrag. Heute sprechen wir über das neue Qt WebAssembly. Dieser Beitrag hilft dir, die […]

Benutzer von eingebetteten Geräten – von Industriecontrollern bis hin zu Unterhaltungselektronik – sind sich oft nicht der versteckten Schwachstellen bewusst, […]

Grafische Benutzeroberflächen (GUIs) werden in eingebetteten Geräten – von Haushaltsgeräten bis hin zu medizinischer Ausrüstung – zunehmend wichtiger, um eine […]