Verifikations- und Validierungstests für Medizinprodukte

Verifikation und Validierung (V&V) sind zwei Grundpfeiler, die sicherstellen, dass ein Medizinprodukt sicher, wirksam und konform ist, bevor es überhaupt […]

Join us at Qt C++ Warsaw Meetup - 21.08.2025

Sign up for free!

Benutzer von eingebetteten Geräten – von Industriecontrollern bis hin zu Unterhaltungselektronik – sind sich oft nicht der versteckten Schwachstellen bewusst, die die Gerätesicherheit in verschiedenen Branchen bedrohen. Im Sektor der Medizingeräte ist diese Bedrohung keine Science-Fiction – es ist ein ernstes Problem, das bereits zu behördlichen Rückrufen geführt hat. 2017 zog die FDA sogar fast eine halbe Million Herzschrittmacher zurück.

In diesem Artikel werden wir untersuchen, warum Firmware-Sicherheit so wichtig ist, was Secure Boot wirklich bedeutet und wie robuste Firmware-Schutzmaßnahmen Ihr Produkt vor einer Katastrophe bewahren können. Als erfahrenes Entwicklungsteam für eingebettete Systeme helfen wir, diese Probleme zu lösen und Sicherheitsmaßnahmen zu implementieren, die tatsächlich funktionieren.

Lassen Sie uns den Weg zur Sicherheit Schritt für Schritt skizzieren.

Sie stecken Herz und Ressourcen in ein eingebettetes Produkt – sei es ein intelligenter Sensor, ein Medizingerät oder ein Fahrzeugsteuergerät. Alles funktioniert großartig, bis eines Tages nichts mehr funktioniert. Vielleicht hat ein Hacker kompromittierte Firmware injiziert und damit Schutzmaßnahmen umgangen, die für den Schutz eingebetteter Systeme gedacht sind. Vielleicht hat jemand ein Update manipuliert oder die Software auf der Produktionslinie geändert. Das Gerät könnte anfangen, unberechenbar zu agieren oder noch schlimmer, zu einer Marionette in einem größeren Angriff zu werden (zum Beispiel in ein Botnetz von gehackten IoT-Geräten aufgenommen werden).

Die Konsequenzen sind schnell und heftig, wenn die Firmware eines Geräts kompromittiert wird:

Wenn man das liest, ist es leicht, ein mulmiges Gefühl im Magen zu bekommen. Dies sind die Albträume, die Entscheidungsträger um 3 Uhr morgens wachhalten, die sich fragen „Haben wir genug getan, um unsere Firmware zu schützen?“ Die harte Wahrheit ist, dass Firmware heutzutage ein Hauptziel ist. Angreifer haben erkannt, dass das Hacken der Software auf niedriger Ebene sogar noch lohnender sein kann als das Hacken einer App. Wenn sie die Firmware kontrollieren, kontrollieren sie das Gerät vollständig.

Aber atmen Sie tief durch – diese Geschichte muss nicht in einer Tragödie enden. Es gibt eine Ursache-Wirkung-Beziehung, die wir nutzen können: wenn Sie Ihre Firmware von Grund auf sichern, brechen Sie den Pfad des Angreifers und schützen alles, was darauf aufgebaut wurde. Es beginnt alles beim Booten, mit einem Konzept namens Secure Boot.

Stellen Sie sich den Boot-Prozess eines eingebetteten Geräts wie eine Zugbrücke zu einer Burg vor. Secure Boot ist der Wächter an dieser Zugbrücke, der die Anmeldedaten jedes Eindringlings überprüft, bevor er ihn hereinlässt. In technischeren Begriffen stellt Secure Boot sicher, dass Ihr Gerät beim Einschalten nur Firmware ausführt, die Sie genehmigt und vertraut haben. Wenn irgendein bösartiger oder modifizierter Code versucht zu starten, schlägt Secure Boot die Tore zu. Kein Zutritt für Bösewichte.

Wie erreicht Secure Boot das? In einfachen Worten: Es verwendet eine digitale Signatur, die auf einem privaten und einem öffentlichen Schlüssel basiert, die auf dem Gerät gespeichert sind. Diese Schlüssel sind wie nicht fälschbare Ausweise für Software. Wenn Sie, der Gerätehersteller, eine Firmware (oder ein Update) vorbereiten, unterschreiben Sie sie mit einem geheimen Schlüssel, den nur Sie haben. Im Inneren des Geräts, während des Bootvorgangs, hält ein kleines Stück unveränderbaren Codes (häufig in einem einmal programmierbaren Speicher) den öffentlichen Schlüssel, der zu Ihrem Geheimen gehört. Das Gerät verwendet diesen, um die Signatur der Firmware zu überprüfen, die geladen werden soll. Wenn die Signaturen nicht übereinstimmen oder der Code verändert wurde, schlägt die Verifizierung fehl – das Gerät weigert sich, diesen Code auszuführen. Das garantiert die Integrität und Authentizität des Codes, bevor das Gerät startet. Im Wesentlichen: Wenn es nicht Sie sind, startet es nicht.

Secure Boot etabliert eine Root of Trust zu Beginn der Ausführung. Es ist wie das Legen eines Fundamentsteins, auf dem der Rest des Hauses gebaut wird. Weil jede Phase des Boot-Prozesses die nächste überprüft, bildet sich eine Vertrauen-Kette. Der Bootloader überprüft den Kernel, der Kernel kann den Anwendungscode überprüfen und so weiter. Jedes Glied in der Kette muss intakt sein, sonst bricht die Kette und alles stoppt. Das mag hart klingen (das Gerät startet nicht), aber es ist viel besser, als in kompromittierten Code zu booten, der stillschweigend Schaden anrichtet. Ein Gerät, das sich weigert zu starten, wenn es manipuliert wurde, ist viel besser, als eines, das startet und das Falsche tut.

Natürlich ist die Implementierung von Secure Boot nicht so einfach wie das Umschalten eines Schalters. Es erfordert Hardware-Unterstützung (das Gerät benötigt einen sicheren Speicherort für Schlüssel und einen unveränderbaren Boot-Code-Abschnitt) und eine sorgfältige Einrichtung von Schlüsseln und Signaturen. Aber wenn es richtig gemacht wird, etabliert es eine vertrauenswürdige Grundlage für das System, die zusätzliche Sicherheitsstufen ermöglicht, die es während seiner gesamten Betriebszeit schützen, nicht nur während des Boot-Prozesses.

Um Secure Boot in Aktion zu sehen, stellen Sie sich ein vereinfachtes Szenario in einem medizinischen Infusionspumpengerät vor:

Wenn an irgendeinem Punkt eine Verifizierung fehlschlägt, sollte das Gerät sich weigern fortzufahren. Es könnte eine Fehler-LED blinken, einen Reset durchführen oder in einen Fail-Safe-Modus gehen (vielleicht zu einer bekannten, guten Backup-Firmware zurückkehren, wenn verfügbar).

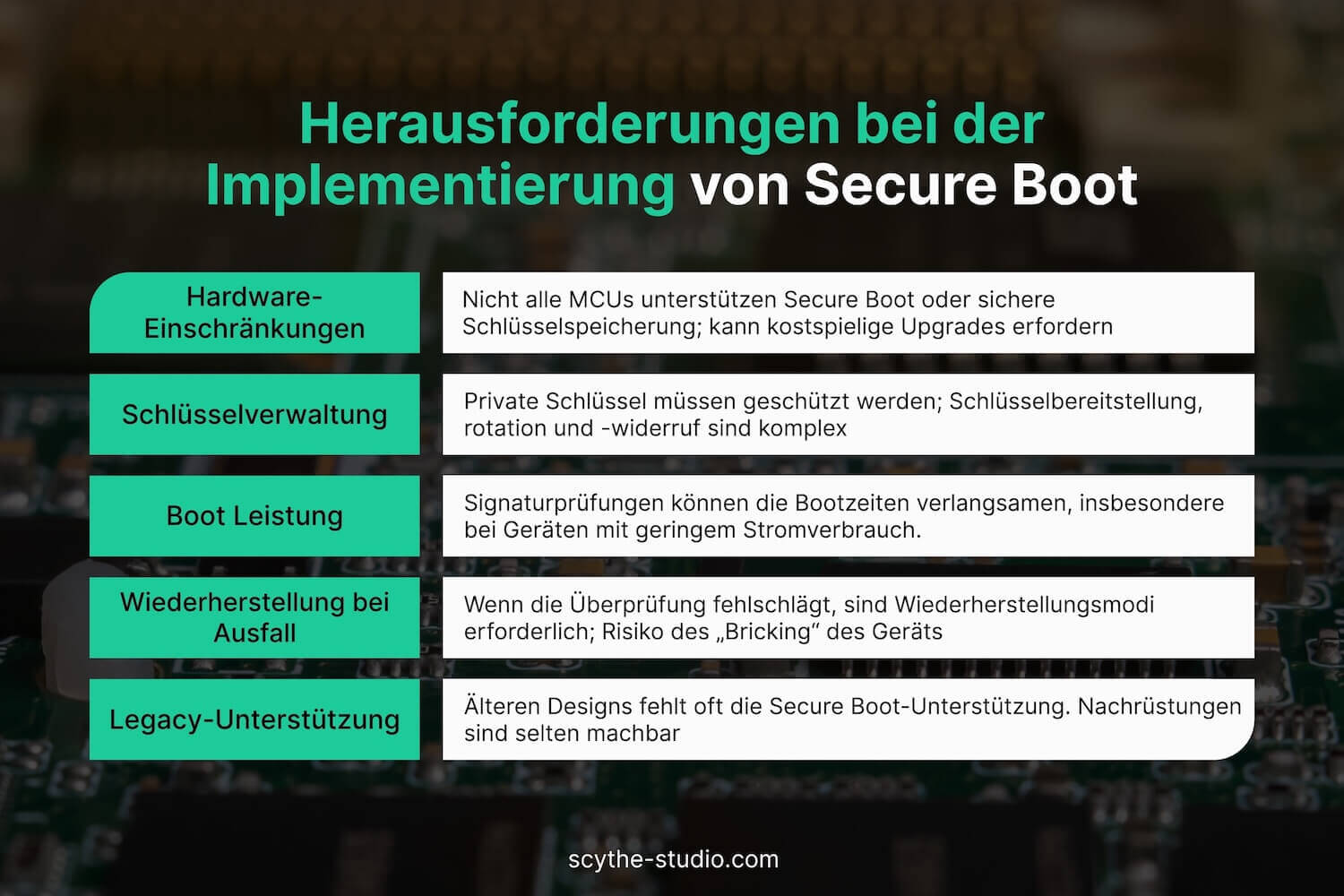

Während die Vorteile von Secure Boot klar sind, bringt die Implementierung in eingebetteten Systemen – besonders in ressourcenbeschränkten oder älteren Systemen – Herausforderungen mit sich. Entscheidungsträger sollten sich bewusst sein, dass Secure Boot keine einfache Software-Funktion ist, die man einfach umschaltet; es ist ein komplexer Prozess, der sorgfältiges Design, die richtige Hardware-Unterstützung und laufendes Management erfordert. Hier sind einige gängige Herausforderungen:

Nicht alle Mikrocontroller oder SoCs unterstützen Secure Boot, was es schwierig macht, Secure Boot auf ressourcenlimitierten Plattformen zu aktivieren. Viele grundlegende MCUs booten einfach das, was im Flash-Speicher ist. In solchen Fällen müssen Ingenieure ihren eigenen sicheren Bootloader implementieren, was zusätzliche Komplexität mit sich bringt und tiefgehendes Hardwarewissen erfordert. Das Fehlen von Krypto-Beschleunigern oder dedizierten Sicherheitsmodulen wie Trusted Platform Modules (TPMs) kann die Boot-Zeit verlangsamen, und ein sicherer Schlüsselspeicher fehlt oft in günstigen Bauteilen. Manchmal ist es notwendig, auf einen leistungsfähigeren Chip umzuschwenken – was die Kosten, den Stromverbrauch und den Aufwand beeinflusst.

Secure Boot hängt von einer ordnungsgemäßen Schlüsselhandhabung ab. Der private Signierschlüssel muss streng geschützt werden, und der öffentliche Schlüssel muss sicher in jedes Gerät während der Herstellung integriert werden. Die Unterstützung von Schlüssel-Updates oder -Widerruf erhöht die Komplexität, ist aber entscheidend für langlebige Geräte. Es erfordert auch das Management unterschiedlicher Schlüsselgrößen und die Gewährleistung, dass Update-Tools die richtigen Mechanismen für Firmware-Updates respektieren. Fehler hier können alle Geräte im Feld gefährden.

Signaturprüfungen benötigen Zeit und Ressourcen. Auf Low-Power-Geräten kann die Überprüfung großer Bilder den Start verzögern. Moderne Hardware und ECC helfen, dies zu reduzieren, aber die zusätzliche Latenz muss trotzdem berücksichtigt werden – insbesondere bei Echtzeitsystemen. Optimierung und gestufte Verifizierung können helfen.

Wenn eine Secure Boot-Prüfung fehlschlägt, muss das Gerät sicher fehlschlagen – z. B. ein Backup-Image booten oder in den Wiederherstellungsmodus gehen. Dies erfordert zusätzlichen Flash-Speicher und sorgfältige Update-Logik. Ohne dies könnte ein fehlerhaftes Update das Gerät „bricken“, was in kritischen Systemen wie Medizingeräten inakzeptabel wäre.

Secure Boot richtig umzusetzen ist schwierig. Es betrifft Hardware, Kryptographie, Fertigung und Software-Sicherheit. Viele Teams haben nicht die erforderliche Expertise, und selbst große Anbieter haben Fehler gemacht. Es ist üblich, auf externe Spezialisten oder bewährte Frameworks zurückzugreifen.

Das Hinzufügen von Secure Boot zu bestehenden Produkten ist in der Regel ohne Hardware-Unterstützung nicht möglich. Neue Designs müssen es von Anfang an einplanen. Debug- oder Wartungsmodi müssen ebenfalls gesperrt werden, um Umgehungen in der Produktion zu verhindern.

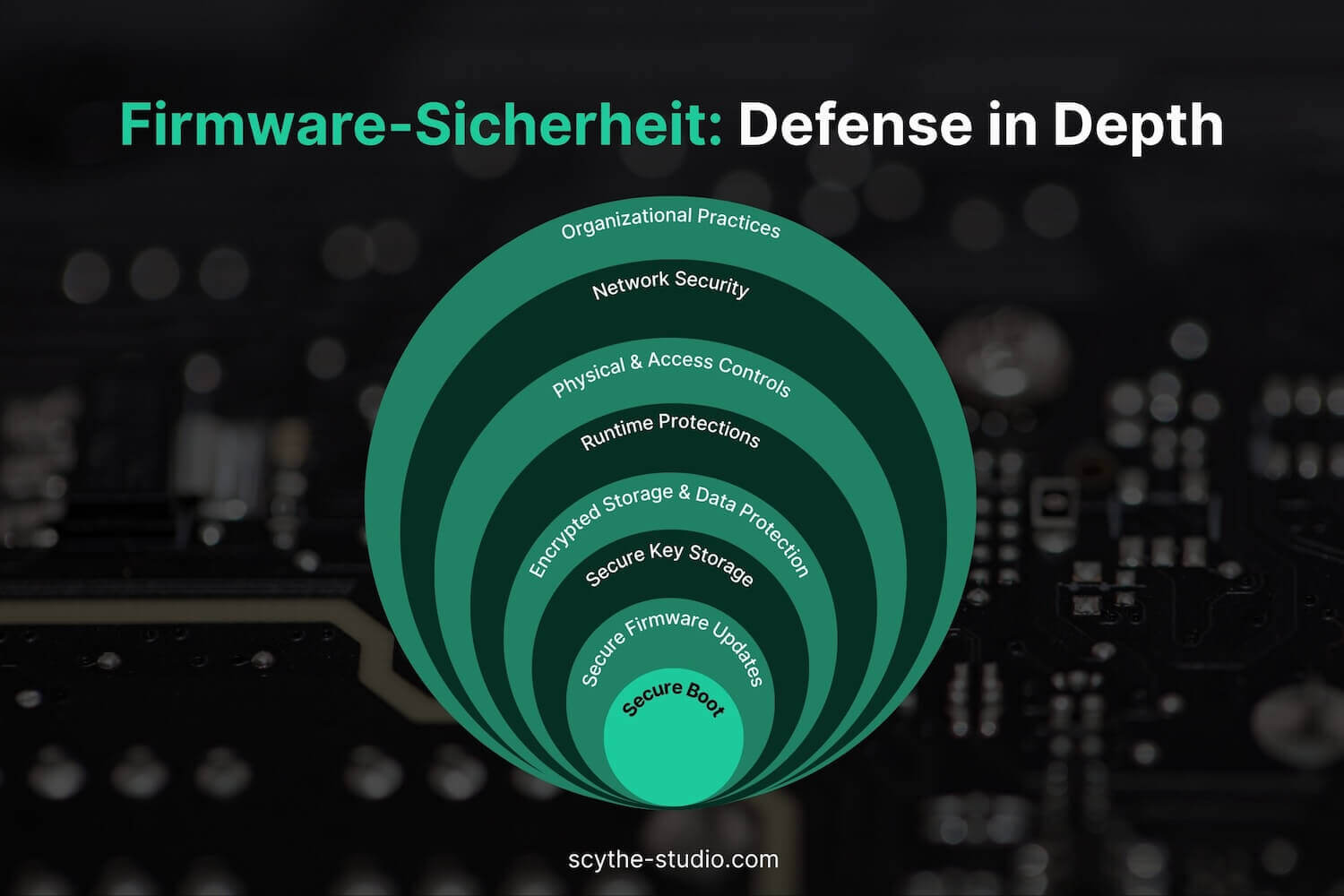

Während Secure Boot ein Grundpfeiler des Firmware-Schutzes ist, sollte es mit anderen Sicherheitsmaßnahmen kombiniert werden, um eine robuste Verteidigung in der Tiefe zu erreichen. Denken Sie daran wie an Schalen einer Zwiebel – ein Angreifer sollte durch mehrere Schutzmaßnahmen hindurchdringen müssen, und das Durchbrechen einer Schicht lässt noch andere übrig, um das System zu schützen. Hier sind wichtige Schichten, die Secure Boot in eingebetteten Systemen ergänzen:

Während Secure Boot nur wirksam ist, wenn auch Firmware-Updates überprüft werden. Updates müssen digital signiert sein, idealerweise mit denselben Schlüsseln wie die ursprüngliche Firmware. OTA- und medienbasierte Updates sollten Signaturprüfungen erzwingen, um manipulierte Codes zu blockieren. Verschlüsselung sorgt für Vertraulichkeit, aber Authentizität hat Priorität. Rollback-Schutz sollte integriert werden, um Downgrades auf verwundbare Versionen zu verhindern. Sichern Sie auch Remote-Firmware-Updates, insbesondere für vor Ort eingesetzte Systeme.

Moderne MCUs bieten oft Secure-Boot-Funktionen und isolierten Speicher für kryptografische Schlüssel (z. B. TrustZone, TPMs, sichere Elemente). Die Nutzung dieser reduziert das Risiko einer Schlüssel-Exposition und erschwert das Umgehen von Secure Boot physisch. Hardwarebasierte Roots of Trust bieten stärkere Garantien, insbesondere in sicherheitskritischen Anwendungen. Diese können als zusätzliche Schutzschicht dienen, die Verschlüsselungsschlüssel vom Software-Zugang isoliert.

Wenn das Gerät sensible Daten speichert (z. B. Patientendaten oder proprietäre Konfigurationen), verschlüsseln Sie sie. Secure Boot kann hier anknüpfen, indem es Schlüssel erst nach der Verifizierung der Firmware freigibt. So wird sichergestellt, dass Angreifer nicht auf Daten zugreifen oder diese manipulieren können, selbst wenn sie Zugriff auf den Speicher erhalten.

Nach dem Booten benötigt das Gerät weiterhin Abwehrmaßnahmen:

Diese Abwehrmaßnahmen sind entscheidend für die Erhöhung der Sicherheit, nachdem der Secure Boot-Prozess abgeschlossen ist.

Deaktivieren Sie Debug-Interfaces (z. B. JTAG), aktivieren Sie Flash-Lese-Schutz und sichern Sie das Gerät physisch. Verwenden Sie Manipulationssiegel oder Sensoren bei hochsicheren Produkten. Entfernen Sie werkseitige Standard-Anmeldedaten und sperren Sie Service-Modi vor der Bereitstellung.

Geräte mit Konnektivität müssen Remote-Befehle authentifizieren und Kommunikationen verschlüsseln (z. B. TLS). Verwenden Sie wechselseitige Authentifizierung, um Spoofing- oder MITM-Angriffe zu verhindern. Secure Boot ist nur ein Teil – Netzwerkkontrollen sind ebenfalls entscheidend.

Adoptieren Sie sichere Entwicklungsprozesse (z. B. IEC 62304 mit Bedrohungsmodellierung, sicherem Programmieren und Fuzz-Testing). Planen Sie für die Reaktion auf Sicherheitslücken mit koordinierter Offenlegung und zeitgerechten Patches. Sicherheit ist nicht nur technisch – es ist auch prozedural.

Für Entscheidungsträger mag die Implementierung dieser Mehrschicht-Sicherheit beängstigend klingen, aber es gibt Ressourcen – von Referenzdesigns der Siliziumanbieter bis hin zu Beratungsfirmen, die sich auf eingebettete Sicherheit spezialisiert haben. Die wichtigste Erkenntnis ist keine einzelne Technik ist eine Silberkugel. Secure Boot ist ein großer Teil des Puzzles (vermutlich der wichtigste für die Integrität).

Wenn der Druck hoch ist, Ihr eingebettetes Gerät zu sichern, kann die Zusammenarbeit mit den richtigen Leuten den Unterschied ausmachen. Ein echter Expert-Partner bringt etwas Unbezahlbares mit: harte gewonnene Erfahrung in allen Bereichen der Entwicklung eingebetteter Systeme sowie einen scharfsinnigen Fokus auf Sicherheit. Hier ist der Grund, warum das so wichtig ist und wie es direkt die Schmerzpunkte anspricht, die wir besprochen haben:

Secure Boot und Firmware-Schutz sind wesentliche Säulen der Sicherheit von eingebetteten Systemen, um Geräte vor Cyberangriffen zu verteidigen und vertrauenswürdige Firmware-Betriebsprozesse aufrechtzuerhalten. Indem sichergestellt wird, dass ein eingebettetes Gerät nur authentifizierten, unveränderten Code ausführt, sobald es bootet, schaffen diese Techniken eine Grundlage des Vertrauens, die Geräte vor unbefugter Kontrolle und Ausbeutung schützt. Mechanismen wie kryptografische Signaturen, Hardware-Rots des Vertrauens und verknüpfte Firmware-Validierung arbeiten zusammen, um sowohl gegen entfernte Angreifer als auch gegen Hardware-Hacker zu verteidigen. Das Ergebnis ist ein widerstandsfähigeres Gerät – eines, das die Integrität seiner Operationen bewahrt, sensible Daten und geistiges Eigentum schützt und das Vertrauen von Benutzern und Interessengruppen aufrechterhält.

Für Unternehmen, die eingebettete Systeme entwickeln oder bereitstellen, ist die Investition in Secure Boot und Firmware-Schutz eine kluge Entscheidung. Diese Maßnahmen verringern nicht nur das Risiko von Cyberangriffen und kostspieligen Schwachstellen, sondern signalisieren auch ein Engagement für Qualität und Sicherheit, das Ihre Produkte auf dem Markt hervorhebt. Die Implementierung von Secure Boot bringt Komplexität mit sich – Schlüssel müssen verwaltet, Fertigungsprozesse müssen die Gerätepersonalisierung berücksichtigen und Entwickler müssen die Protokolle für Signaturen und Updates einhalten – aber diese Herausforderungen sind mit der richtigen Expertise beherrschbar. Deshalb suchen Organisationen oft Embedded-Sicherheitsexperten oder Berater, wenn sie an solchen Projekten arbeiten. Es ist von unschätzbarem Wert, Experten zu haben, die eingebettete Kryptografie, Hardware-Vertrauensanker und sichere Update-Prozesse verstehen.

Kommen wir zur Sache: Es ist eine Herausforderung, Top-Qt-QML-Entwickler zu finden. Helfen Sie sich selbst und starten Sie die Zusammenarbeit mit Scythe Studio – echten Experten im Qt C++ Framework.

Entdecken Sie unsere Fähigkeiten!

Verifikation und Validierung (V&V) sind zwei Grundpfeiler, die sicherstellen, dass ein Medizinprodukt sicher, wirksam und konform ist, bevor es überhaupt […]

Von Medizinprodukten und intelligenten Fahrzeugen bis hin zu Industriecontrollern und Unterhaltungselektronik – eingebettete Systeme sind allgegenwärtig und zunehmend vernetzt. Doch […]

Hey, willkommen zurück zu einem weiteren Blogbeitrag. Heute sprechen wir über das neue Qt WebAssembly. Dieser Beitrag hilft dir, die […]