Entwicklung von Prototypen medizinischer Geräte: Von der Softwaregestaltung bis zur regulatorischen Prüfung

Ich werde nicht lügen: Viele der Projekte, die wir bei Scythe Studio durchführen, sind mit der Medizingerätebranche verbunden. Wir haben […]

Join us at Qt C++ Warsaw Meetup - 21.08.2025

Sign up for free!

Qt ist ein leistungsstarkes Werkzeug und Framework zur Erstellung moderner plattformübergreifender Anwendungen. Von Embedded-Geräten bis hin zu Desktop-Software ermöglicht Qt Entwicklern die effiziente Bereitstellung leistungsfähiger Anwendungen mit reichhaltigen Benutzeroberflächen. Doch mit dieser Macht kommt Verantwortung: Cybersicherheit muss ein integraler Bestandteil jedes Qt-Entwicklungsprozesses sein.

In diesem Artikel zeigen wir, wie man Qt-Anwendungen absichert, indem wir Risiken identifizieren, häufige Schwachstellen analysieren und bewährte Praktiken vorstellen, um sensible Daten und verbundene Geräte zu schützen. Obwohl diese Praktiken allgemein anwendbar sind, heben wir ihre Relevanz insbesondere in der automobilen HMI-Entwicklung, industriellen Automatisierung und der Softwareentwicklung für medizinische Geräte hervor – mit einem durchgängigen Fokus auf die Besonderheiten von Qt.

| Risikobereich | Typische Auswirkungen innerhalb einer Qt-Anwendung | Prävention / Abmilderung (relevante Qt-Klassen oder Praktiken) |

|---|---|---|

| Lange Lebenszyklen & sich entwickelnde Bedrohungen | Sicherheitslücken bleiben jahrelang ungepatcht; Angreifer entdecken und nutzen sie schließlich |

|

| Plattformvielfalt & Altsysteme | Fehlkonfiguration auf älteren Kernels / RTOS; unsichere Standardwerte oder veraltete Protokolle bleiben aktiv |

|

| Angriffsfläche durch Konnektivität | Remote-Code-Ausführung, Datenexfiltration, MITM über Netzwerk oder Bluetooth |

|

| Komplexe Daten & Benutzeroberflächen | Rechtemissbrauch über GUI; schädliche Eingaben führen zu Abstürzen oder Injektionen |

|

| SOUP / Drittanbieterabhängigkeiten | Versteckte CVEs, Lizenzverletzungen, veraltete Bibliotheken ohne Patches; Telemetrie „nach Hause telefonierend“ |

|

| Unsichere Programmierpraktiken | Pufferüberläufe, Use-After-Free, Datenlecks in Logs |

|

| Offene Angriffsfläche in Produktions-Builds | Debug-Ports, Testmodule oder ausführliche Logs bieten zusätzliche Angriffsvektoren |

|

| Fehlende statische Analyse & Code-Reviews | Speicherfehler oder API-Missbrauch gelangen in die Produktion |

|

| Fehlendes Threat Modeling & Risikoanalyse | Neue Features führen unbemerkt zu Hochrisikopfaden |

|

| Schwacher Datenschutz & Verschlüsselung | Klartext-Zugangsdaten, ausspähbarer Datenverkehr |

|

| Unzureichende Zugriffskontrolle & Authentifizierung | Unbefugte Benutzer greifen auf Admin-Funktionen zu; schadhafte Firmware-Updates |

|

Viele Qt-Anwendungen laufen in Umgebungen mit langen Produktlebenszyklen. Nach der Bereitstellung bleiben sie oft ein Jahrzehnt oder länger im Einsatz. Diese langfristige Nutzung erhöht die Gefährdung durch sich ändernde Cyberbedrohungen. Im Gegensatz zu Consumer-Apps erfolgen Updates bei Embedded-Software oder Unternehmenslösungen nur selten – dadurch können Sicherheitslücken in Ihrer Qt-Anwendung jahrelang unbehoben bleiben.

Egal ob Sie verwenden:

Qt unterstützt viele Plattformen – von Embedded Linux und Windows bis hin zu Echtzeitbetriebssystemen. Diese Vielfalt ist ein zweischneidiges Schwert: die Sicherstellung der Sicherheit über alle Plattformen hinweg erfordert maßgeschneiderte Konfigurationen, plattformspezifische Berechtigungen und ein Bewusstsein für die Schwachstellen jedes Zielsystems.

Egal ob Sie verwenden:

Viele Qt-Anwendungen sind heute vernetzt und interagieren mit Cloud-Diensten, lokalen Netzwerken oder anderen drahtlosen Geräten. Diese Konnektivität vergrößert die Angriffsfläche.

Egal ob Sie verwenden:

Ungesicherte Schnittstellen können Einstiegspunkte für Cyberangriffe, Datenlecks oder Remote-Code-Ausführung sein.

Qt-Anwendungen verarbeiten häufig sensible Daten oder bieten kritische Steuerungsschnittstellen. Schlecht gestaltete UI/UX oder unzureichende Zugriffskontrollen können zu unautorisierten Aktionen führen. Beispielsweise, wenn Administratorfunktionen über die GUI zugänglich sind, ohne ordnungsgemäße Authentifizierungsprüfungen – so könnten Angreifer die Gerätesicherheit kompromittieren.

Egal ob Sie verwenden:

Jede externe Bibliothek oder Binärdatei, deren Entwicklungsprozess Sie nicht kontrollieren, gilt als SOUP. Versteckte CVEs, unklare Lizenzbedingungen oder verwaiste Upstreams stellen eine Bedrohung für Qt-basierte Systeme dar. Daher muss jedes SOUP-Element inventarisiert, verifiziert, isoliert und fortlaufend überwacht werden.

Egal ob Sie verwenden:

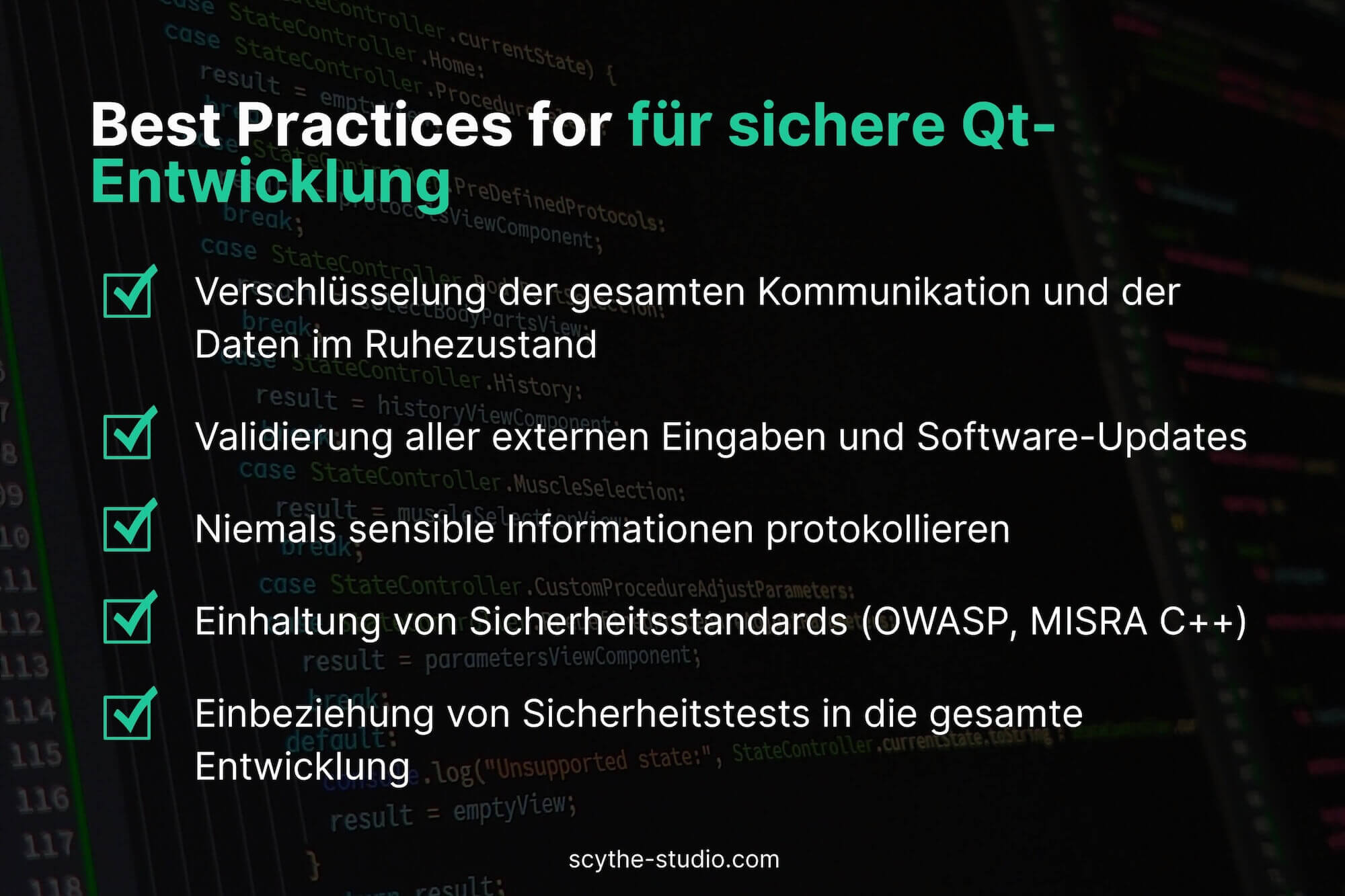

Verwenden Sie beim Programmieren in C++ und QML/JavaScript sichere Codierprinzipien. In C++ sollten sichere Typen wie QString und intelligente Zeiger verwendet werden. Validieren Sie alle Eingabedaten, insbesondere solche aus externen Quellen wie Netzwerkantworten oder Geräteeingaben.

Befolgen Sie etablierte Sicherheitsstandards wie die OWASP-Richtlinien und MISRA C++, wo anwendbar. Wenn Ihre Qt-Entwicklung mit anerkannten Branchenstandards abgestimmt ist, können Sie eine konsistente und überprüfbare Sicherheit über die gesamte Anwendung hinweg gewährleisten.

Vermeiden Sie es, interne Systemdetails in Logs oder Fehlermeldungen offenzulegen.

Reduzieren Sie die Angriffsfläche Ihrer Anwendung:

Besonders wichtig bei Embedded-Systemen und vernetzten Geräten.

Führen Sie regelmäßig statische Analysetools aus, um Speicherprobleme oder Missbrauch von Qt-APIs zu erkennen. Ergänzen Sie automatisierte Werkzeuge durch manuelle Code-Reviews, um sicherzustellen, dass sichere Muster konsequent angewendet werden.

Sicherheitstests sollten integraler Bestandteil des gesamten Entwicklungsprozesses sein.

Ermitteln Sie Bedrohungen proaktiv bereits in der Entwurfsphase. Überlegen Sie, welche Assets (Daten, Steuerungsoberflächen, Systemzugänge) für Angreifer attraktiv sind, wer sie ausnutzen könnte und auf welchem Weg. Modellieren Sie Risiken und dokumentieren Sie Gegenmaßnahmen zur Absicherung vor Cyberbedrohungen.

Threat Modeling sollte ein fester Bestandteil Ihres regulären Entwicklungszyklus sein. Bewerten Sie Risiken neu, wenn Sie neue Funktionen oder Abhängigkeiten hinzufügen. Verwenden Sie Penetrationstests und Sicherheitsprüfungen, um Ihre Annahmen zu validieren und sich vor bekannter Malware und Reverse Engineering zu schützen.

Qt vereinfacht die Entwicklung durch integrierte Module für UI, Netzwerke, Kryptografie und mehr. Bevorzugen Sie Qt-native Lösungen, wenn möglich, um eine unkontrollierte Ausbreitung von Abhängigkeiten zu vermeiden. Für andere Bibliotheken pflegen Sie eine präzise Software Bill of Materials (SBOM) und verfolgen Sie bekannte CVEs.

Aktualisieren Sie Ihre Abhängigkeiten regelmäßig – insbesondere Qt selbst. Ältere Versionen können bekannte Sicherheitslücken enthalten. Wenn Sie Open-Source-Plugins verwenden, beobachten Sie deren Repositories und abonnieren Sie Sicherheitsmeldungen.

Binden Sie keine beliebigen Bibliotheken ein, ohne eine sorgfältige Bewertung vorzunehmen. Jede Abhängigkeit sollte gerechtfertigt und im Kontext Ihrer Sicherheitsanforderungen verstanden sein.

Verwenden Sie Verschlüsselung, um sowohl ruhende als auch übertragene Daten zu schützen. Qt unterstützt sichere Kommunikation über:

Erzwingen Sie stets TLS und verifizieren Sie Zertifikate.

Beim Speichern von Daten auf dem Dateisystem:

Verwenden Sie kryptografisches Hashing für Passwörter und zur Integritätsprüfung von Daten. Entwickeln Sie niemals eigene Verschlüsselungsalgorithmen – greifen Sie auf vertrauenswürdige, bewährte Lösungen zurück.

… Und falls Sie sich dennoch dazu gezwungen sehen, Ihre eigene Krypto zu implementieren, fragen Sie sich zuerst, ob Sie die Risiken wirklich verstehen – und was Ihnen wichtiger ist: der Stolz, es „besser zu machen“, oder eine Software zu liefern, die tatsächlich sicher ist.

Entwerfen Sie Ihre Anwendung mit rollenbasierter Zugriffskontrolle (RBAC). Das Model-View-Architekturmodell von Qt erleichtert es, das UI-Verhalten an Benutzerberechtigungen zu koppeln. Stellen Sie sicher, dass Zugriffskontrollen sowohl auf der UI-Ebene als auch in der Backend-Logik implementiert sind.

Verwenden Sie starke Authentifizierungsmechanismen. Falls möglich, integrieren Sie externe Identitätsanbieter (z. B. Active Directory). Sperren Sie Konten nach mehreren Fehlversuchen. Implementieren Sie Session-Timeouts und automatische Abmeldungen.

Schützen Sie Update-Mechanismen und Debug-Schnittstellen. Updates sollten signiert und vor der Installation verifiziert werden. Deaktivieren Sie in Produktionsumgebungen den Zugriff auf Service-Ports oder Wartungsfunktionen, sofern diese nicht ordnungsgemäß authentifiziert sind.

Cybersicherheit in Qt-Anwendungen erfordert Fachwissen auf mehreren Ebenen – von sicherer C++-Entwicklung bis hin zur richtigen Netzwerkkonfiguration. Die Zusammenarbeit mit einem erfahrenen Qt-Sicherheitsteam hilft dabei, Bedrohungen und Risiken frühzeitig zu identifizieren und bewährte Verfahren konsequent umzusetzen.

Erfahrene Teams bringen erprobte Codierstandards, Strategien für Update-Management und fundiertes Wissen über Qt’s Sicherheitsmodell mit. Sie sind proaktiv beim Überwachen von Sicherheitswarnungen, führen interne Audits durch und entwickeln langfristige Supportpläne.

Sie helfen auch dabei, eine Sicherheitskultur innerhalb Ihrer Organisation zu etablieren, indem sie Entwickler schulen und Sicherheit mit passenden Tools, Prozessen und Services in die täglichen Arbeitsabläufe integrieren.

Qt ist ein leistungsfähiges und flexibles Framework, aber für Sicherheit ist ein proaktiver Ansatz erforderlich. Entwickler müssen:

Indem Sie Sicherheit als zentrales Anliegen behandeln und mit erfahrenen Qt-Experten zusammenarbeiten, können Sie Anwendungen erstellen, die nicht nur funktionsreich und leistungsstark, sondern auch sicher und widerstandsfähig gegenüber modernen Bedrohungen sind.

Egal ob Ihre Qt-App industrielle Bedienfelder, Infotainment-Systeme im Fahrzeug oder medizinische Geräte antreibt – eine gute Cybersicherheit ist entscheidend. Konzentrieren Sie sich auf Schutzmaßnahmen, Einhaltung von Branchenstandards wie PCI DSS und qualitativ hochwertige Bereitstellungen, um sicherzustellen, dass Ihre App bereit ist für neue Technologien, Internetverbindung und sich verändernde Nutzeranforderungen.

Von Kommandozeilentools bis hin zur Integration von künstlicher Intelligenz – moderne Qt-Anwendungen laufen auf vielen Geräten und Systemen. Mit Liebe zum Detail und den richtigen Entwicklungspraktiken können Sie Ihre Software vom Entwicklungsstart bis zur OTA-Installation und -Aktualisierung absichern. Bleiben Sie Sicherheitslücken voraus, schützen Sie Ihre Nutzer und verbessern Sie Ihre Sicherheitslage mit Qt.

👉 Erfahren Sie mehr über die Absicherung Qt-basierter medizinischer Anwendungen in unserem Artikel: Medical Device Cybersecurity Standards

Kommen wir zur Sache: Es ist eine Herausforderung, Top-Qt-QML-Entwickler zu finden. Helfen Sie sich selbst und starten Sie die Zusammenarbeit mit Scythe Studio – echten Experten im Qt C++ Framework.

Entdecken Sie unsere Fähigkeiten!

Ich werde nicht lügen: Viele der Projekte, die wir bei Scythe Studio durchführen, sind mit der Medizingerätebranche verbunden. Wir haben […]

Handelssoftware bezeichnet digitale Plattformen und Systeme, die es Investoren und Finanzinstitutionen ermöglichen, Finanzanlagen online zu kaufen, zu verkaufen und zu […]

Verifikation und Validierung (V&V) sind zwei Grundpfeiler, die sicherstellen, dass ein Medizinprodukt sicher, wirksam und konform ist, bevor es überhaupt […]