Verifikations- und Validierungstests für Medizinprodukte

Verifikation und Validierung (V&V) sind zwei Grundpfeiler, die sicherstellen, dass ein Medizinprodukt sicher, wirksam und konform ist, bevor es überhaupt […]

Join us at Qt C++ Warsaw Meetup - 21.08.2025

Sign up for free!

Da eingebettete Geräte zunehmend mit sensiblen Daten umgehen, ist Sicherheit zu einer obersten Priorität in eingebetteten Umgebungen geworden. Eingebettete Systeme – von IoT-Sensoren und medizinischen Geräten bis hin zu industriellen Steuerungen und Fahrzeugkomponenten – werden im Feld eingesetzt, außerhalb des geschützten Rechenzentrumsumfelds. Sie können verloren gehen, gestohlen oder manipuliert werden, wodurch vertrauliche Informationen offengelegt werden. Die Festplattenverschlüsselung (Full Disk Encryption, FDE) hat sich als Lösung etabliert, um ruhende Daten auf diesen Geräten zu schützen. Durch die Umwandlung gespeicherter Daten in unlesbaren Code stellt FDE sicher, dass nur autorisierte Parteien Zugriff auf die Daten haben.

Bei Scythe Studio entwickeln wir eingebettete Systeme und kennen den wachsenden Bedarf an starkem Datenschutz bei vernetzten Geräten. In diesem Artikel untersuchen wir, wie die eingebettete Festplattenverschlüsselung die Gerätesicherheit stärkt, welche Risiken sie mindert und welchen Mehrwert sie für den Endbenutzer bringt. Wir konzentrieren uns auf geschäftliche und sicherheitsrelevante Vorteile, erklärt auf eine Weise, die für Entscheidungsträger verständlich ist, mit gerade genug technischen Details, um die Funktionsweise in der Praxis zu verdeutlichen.

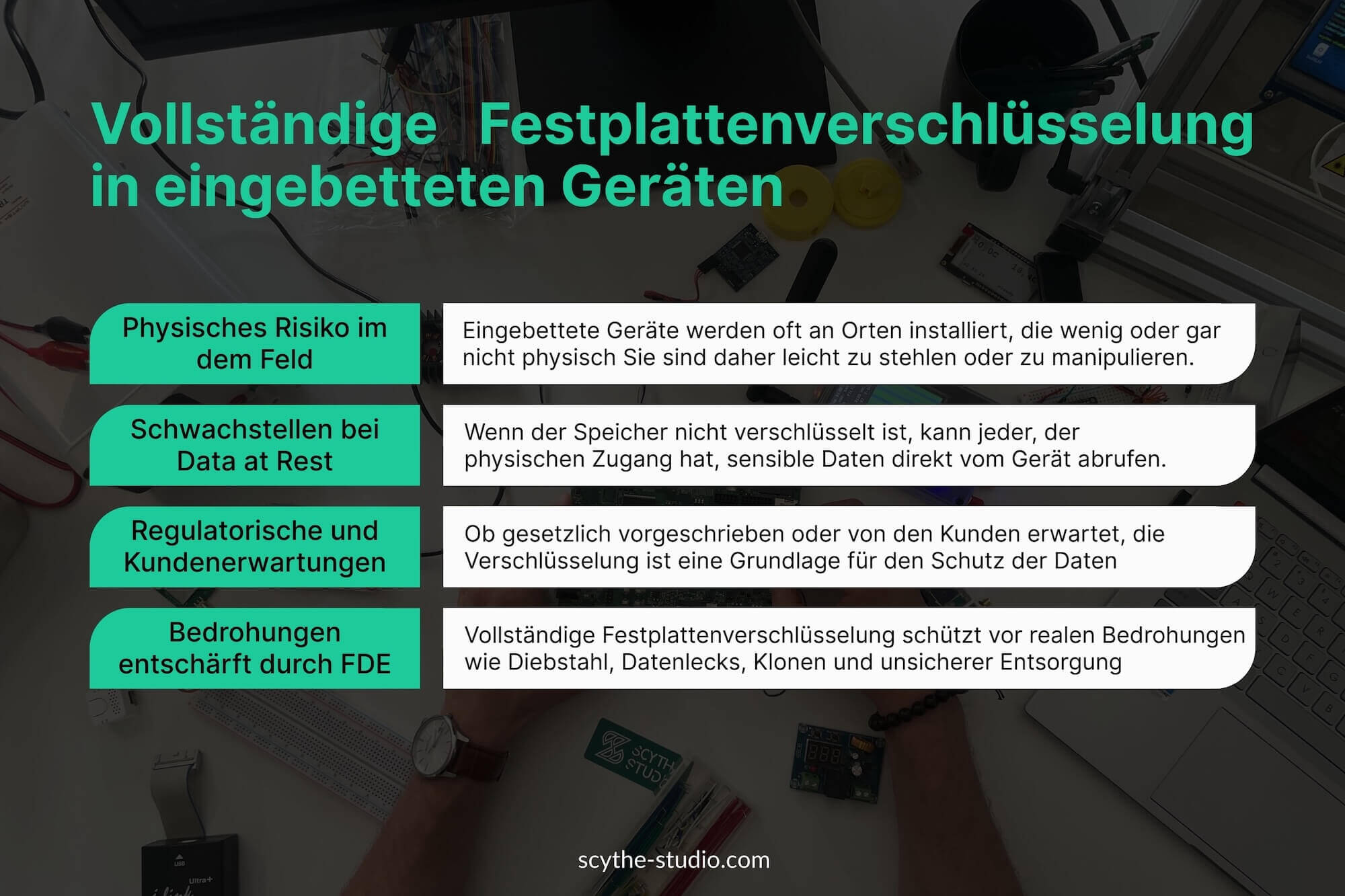

Eingebettete Geräte arbeiten in Umgebungen, in denen physische Zugriffskontrollen schwach oder gar nicht vorhanden sind. Im Gegensatz zu Servern in Rechenzentren werden Geräte im Feld (Smart Meter, entfernte Sensoren, Handheld-Terminals) in „unsicheren Umgebungen“ eingesetzt – überall dort, wo Menschen physischen Zugang haben. Das birgt ein großes Risiko: Gelangt ein Angreifer oder eine unbefugte Person an das Gerät, kann er Daten vom Speicher auslesen oder seine Speichermodule extrahieren. Tatsächlich zeigen Studien, dass ein erheblicher Teil von Datenschutzverletzungen durch verlorene oder gestohlene Geräte verursacht wird. Ein fehlplatziertes eingebettetes Gerät mit Kundendaten oder kryptografischen Schlüsseln könnte Teil dieser Statistik sein, wenn es nicht ordnungsgemäß geschützt ist.

Daten, die auf einem eingebetteten Gerät gespeichert sind (Daten im Ruhezustand oder lokale Gerätespeicherung), sind gefährdet, wenn ein Angreifer physischen Zugriff auf das Gerät hat. Ein Beispiel wäre ein Überwachungsgerät für Vitalparameter von Patienten, das persönliche medizinische Informationen aufzeichnet, oder ein Industriecontroller, der Betriebsdaten protokolliert. Wenn jemand den Speicher eines solchen Geräts entnimmt, könnte er sensible Aufzeichnungen, Systemanmeldedaten oder proprietäre Software extrahieren.

Ein berühmter Fall, der dieses Risiko verdeutlicht, betraf entsorgte digitale Kopierer; Ermittler fanden Tausende vertrauliche Dokumente auf den Festplatten der Kopierer, die nicht verschlüsselt waren. Dies zeigt, dass das Fehlen von Verschlüsselung auf Speichermedien selbst gewöhnliche Geräte in „Goldminen“ privater Informationen für technisch versierte Personen verwandeln kann. Eingebettete Produkte – von medizinischen Geräten bis zu Geldautomaten – sind ähnlichen Risiken ausgesetzt, wenn ihr Speicher unverschlüsselt bleibt.

In vielen Branchen ist der Schutz ruhender Daten nicht nur eine gute Praxis – sondern eine gesetzliche Verpflichtung. Vorschriften wie HIPAA im Gesundheitswesen und PCI-DSS im Finanzsektor verlangen, dass sensible Daten auf Geräten angemessen geschützt werden (was oft Verschlüsselung impliziert). Selbst wenn es gesetzlich nicht explizit vorgeschrieben ist, sind sich Unternehmen und Verbraucher zunehmend der Datenschutzproblematik bewusst und erwarten von Geräteherstellern, dass sie ihre Daten schützen. Das Versäumnis, Daten zu schützen, kann zu gesetzlichen Strafen, hohen Benachrichtigungskosten im Falle von Datenpannen und Imageschäden führen. Für einen Gerätehersteller kann ein einziger Sicherheitsvorfall das Vertrauen der Kunden untergraben und das Geschäft gefährden. Entscheidungsträger erkennen daher, dass starker Datenschutz ein zentraler Bestandteil des Produktangebots ist – kein optionales Extra.

Vollständige Festplattenverschlüsselung (Full Disk Encryption, FDE) ist eine Technologie, bei der das gesamte Speichermedium eines Geräts verschlüsselt wird, sodass alle Daten geschützt sind – effektiv wird „jedes Bit, das auf die Festplatte geschrieben wird“, in kodierter Form gespeichert. Im Gegensatz zur dateibasierten Verschlüsselung (bei der einzelne Dateien oder Ordner verschlüsselt werden) arbeitet FDE auf Block- oder Speicherebene. Das bedeutet, dass Daten beim Schreiben automatisch in Echtzeit verschlüsselt und beim Lesen vom System entschlüsselt werden – alles in Echtzeit und für den Benutzer transparent.

Zu beachten ist, dass der einzige Teil eines Speichermediums, der bei vollständiger Festplattenverschlüsselung möglicherweise nicht verschlüsselt ist, ein kleiner Bootloader-Bereich ist, der zum Starten des Systems erforderlich ist (bei PCs oft als Master Boot Record oder MBR bezeichnet). In vielen FDE-Implementierungen bleibt der MBR oder Bootloader unverschlüsselt, um die Software zu laden, die den Entschlüsselungsschlüssel anfordert. Moderne hardwarebasierte Verschlüsselungslösungen können jedoch sogar das gesamte Startlaufwerk einschließlich solcher Bootbereiche verschlüsseln. Im Kontext eingebetteter Systeme gibt es Techniken, um selbst den Bootloader nicht offenzulegen – zum Beispiel durch Verwendung eines sicheren Boot-ROMs oder durch Speicherung des Startcodes im geschützten Speicher. In der Praxis sorgt die Kombination aus Secure Boot und FDE dafür, dass der gesamte Code und alle Daten auf dem Gerät vor unbefugtem Zugriff oder Veränderungen geschützt sind.

Zur Veranschaulichung ein einfaches Beispiel: Ein eingebettetes Linux-Gerät verwendet eine Technologie namens dm-crypt (den integrierten Festplattenverschlüsselungstreiber des Linux-Kernels), um seinen Flash-Speicher zu schützen. Beim Starten fragt ein kleines Initialisierungsprogramm (in einem initramfs oder einem sicheren Bereich) nach dem Entschlüsselungsschlüssel oder ruft diesen von einer sicheren Quelle ab und entsperrt anschließend das Haupt-Dateisystem. Ab diesem Zeitpunkt laufen alle Lese- und Schreibvorgänge über die dm-crypt-Schicht, die im Rahmen eines Echtzeit-Verschlüsselungsprozesses auf Basis des Advanced Encryption Standard (meist AES-256) starke Verschlüsselung einsetzt – beim Lesen werden Daten entschlüsselt, beim Schreiben verschlüsselt. Entfernt ein Angreifer den Flash-Chip und versucht, ihn direkt auszulesen, sieht er nur verschlüsselte Bytes – völlig bedeutungslos ohne den 256-Bit-Schlüssel. Wichtig ist, dass diese Verschlüsselung während des normalen Betriebs transparent ist; das laufende System und die Anwendungen bemerken sie nicht, abgesehen von einem geringen Rechenaufwand, den moderne CPUs oder Krypto-Engines effizient bewältigen können.

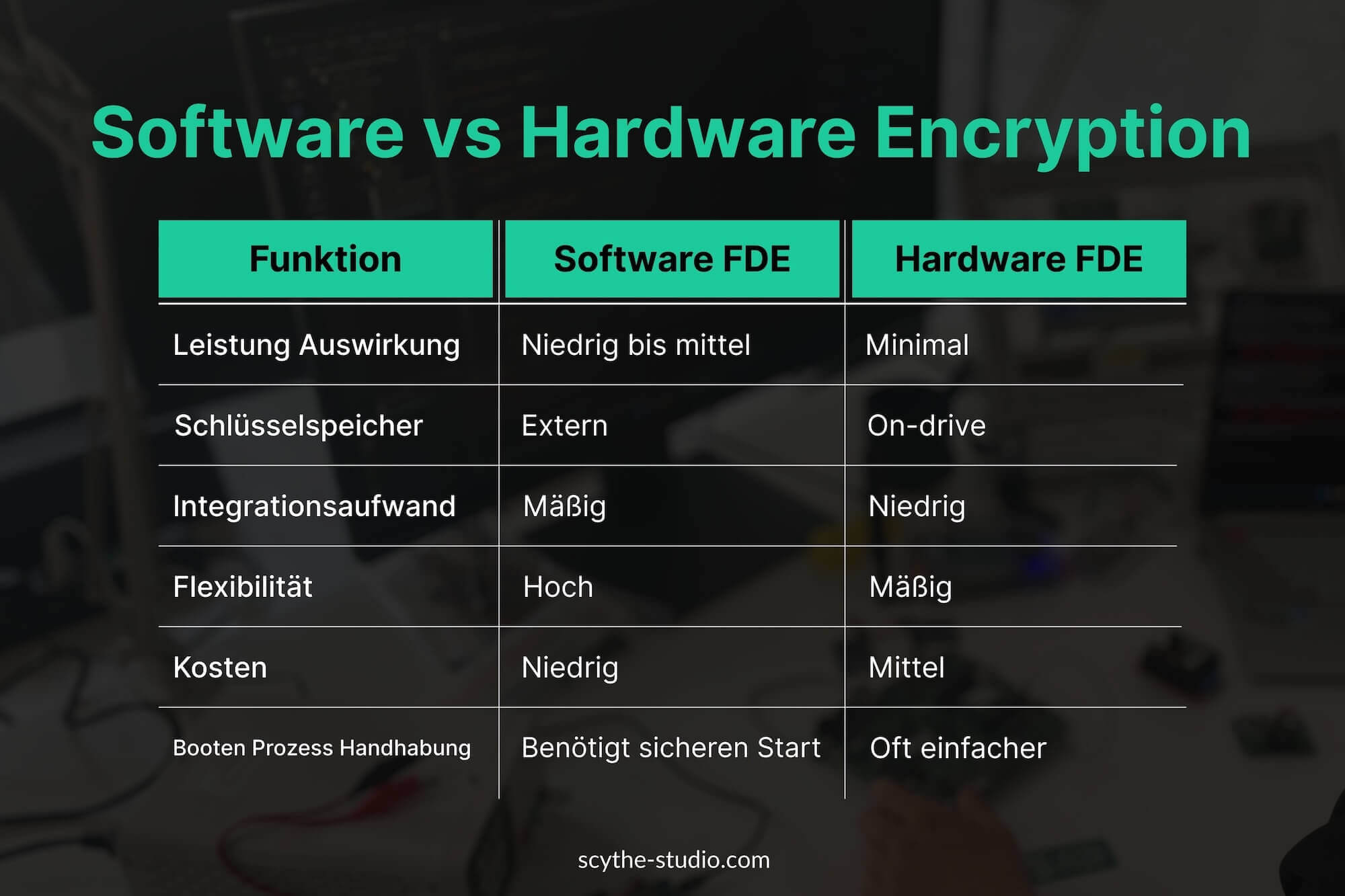

Die vollständige Festplattenverschlüsselung kann entweder über Software, die auf dem Hauptprozessor läuft, oder über spezialisierte Hardware im Speichergerät oder Chipsatz implementiert werden. Beide Ansätze erreichen dasselbe Ziel (verschlüsselte Daten), unterscheiden sich jedoch in Leistung und Implementierungsaufwand:

Dieser Ansatz – auch als Festplattenverschlüsselungs-Software bezeichnet – verwendet die Haupt-CPU des Geräts zur Ver- und Entschlüsselung der Daten (wie bei dm-crypt). Er ist flexibel und kann mit jedem Speichertyp verwendet werden. Allerdings beansprucht reine Softwareverschlüsselung CPU-Zyklen, was sich auf die Leistung ressourcenschwacher eingebetteter Prozessoren auswirken kann. Der Leistungseinfluss variiert – wenn der Prozessor über einen symmetrischen Verschlüsselungsbeschleuniger verfügt, ist die Belastung minimal; ohne solche Unterstützung kann es zu Verzögerungen kommen. Viele eingebettete CPUs verfügen heute jedoch über AES-Beschleunigungsbefehle oder -Module, sodass Software-FDE ohne merkliche Verlangsamung sehr gut einsetzbar ist.

Hierbei ist die Verschlüsselung direkt im Speichergerät oder in einem zugehörigen Sicherheitschip integriert. Ein gängiges Beispiel ist das Self-Encrypting Drive (SED), das den Opal-Standard der Trusted Computing Group für Laufwerksverschlüsselung implementiert. Ein Opal-kompatibles SED (häufig ein SSD) verschlüsselt automatisch alle darauf geschriebenen Daten mit einer internen Hardware-Engine. Nach außen wirkt es wie ein normales Laufwerk, verschlüsselt und entschlüsselt die Daten aber intern kontinuierlich. Der Verschlüsselungsschlüssel wird sicher im Controller-Chip des Laufwerks gespeichert, und das Laufwerk wird in der Regel durch ein Passwort oder einen Schlüssel beim Booten freigeschaltet. Die Vorteile sind exzellente Leistung (die Verschlüsselung beeinträchtigt die Lese-/Schreibgeschwindigkeit praktisch nicht) und einfache Anwendung – keine spezielle Software ist erforderlich. Nach der Freischaltung ist die Verschlüsselung für Betriebssystem und Benutzer völlig transparent. Zudem verlassen die Schlüssel nie das Laufwerk, wodurch sie vom Systemspeicher getrennt bleiben und die Angriffsfläche reduziert wird.

In der Praxis wählen Hersteller eingebetteter Geräte je nach Formfaktor und Bedrohungsmodell den passenden Ansatz. Wenn ein Gerät physisch ein standardmäßiges SED (etwa ein SATA- oder NVMe-Laufwerk mit Opal-2.0-Unterstützung) aufnehmen kann, vereinfacht dessen Verwendung die Implementierung drastisch – Verschlüsselung ist im Wesentlichen eingebaut, ohne Leistungsverlust. Tatsächlich können Opal-2.0-Laufwerke alle Daten verschlüsseln, ohne die Leistung zu beeinträchtigen, und die Daten bleiben auch dann geschützt, wenn das Laufwerk vom Hostgerät entfernt wird. Nicht alle eingebetteten Formfaktoren unterstützen jedoch den Einsatz kommerzieller SEDs; viele nutzen stattdessen direkt verlötete Flash- oder eMMC-Chips. In solchen Fällen ist softwarebasierte FDE (unterstützt durch die CPU oder einen speziellen Kryptochip) der richtige Weg. Die gute Nachricht: Moderne eingebettete Prozessoren enthalten häufig speziell dafür vorgesehene kryptografische Module – beispielsweise verfügt die i.MX-Serie von NXP über ein Cryptographic Accelerator and Assurance Module (CAAM), das AES-Verschlüsselung durchführen und Schlüssel verwalten kann, ohne sie der CPU offenzulegen. Ebenso verfügen Mikrocontroller möglicherweise über einen eingebrannten Hardware-Unikatschlüssel, mit dem der Speicher-Verschlüsselungsschlüssel verschlüsselt wird (d. h. der verschlüsselte Schlüssel verlässt niemals den sicheren Bereich) und so an dieses spezifische Gerät gebunden ist. Diese Hardwareunterstützung sorgt dafür, dass selbst softwarebasierte FDE-Lösungen starke Schlüsselabsicherung und minimale Leistungseinbußen bieten.

Ein wichtiger Aspekt der vollständigen Festplattenverschlüsselung ist das Management der Verschlüsselungsschlüssel. Bei benutzergesteuerten Geräten wie Smartphones oder Laptops ist das Passwort des Benutzers in der Regel mit dem Festplattenschlüssel verknüpft (entweder wird der Schlüssel aus dem Passwort abgeleitet oder durch das Passwort geschützt). Eingebettete Geräte hingegen sind oft unbeaufsichtigt – sie starten nach einem Stromausfall oder Neustart automatisch, ohne dass ein Benutzer ein Passwort eingibt. Wie also werden verschlüsselte Laufwerke entsperrt? Dies wird in der Regel durch sichere Schlüsselaufbewahrung auf dem Gerät oder durch zentrale Schlüsselbereitstellung (Remote Key Provisioning) gelöst.

Viele eingebettete Systeme enthalten Hardwarekomponenten wie einen Trusted Platform Module (TPM)-Chip, eine Secure Enclave oder einen fest integrierten Schlüssel im SoC (z. B. einen eingebrannten HUK – Hardware Unique Key). Diese Komponenten können den Verschlüsselungsschlüssel (oder einen Entsperrschlüssel) manipulationssicher speichern. Beim Start gibt das sichere Element den Schlüssel nur dann frei, wenn die Systemintegrität verifiziert wurde (z. B. kann der TPM prüfen, ob das System sich in einem bekannten, unveränderten Zustand befindet – über Secure Boot Messungen). Dadurch wird sichergestellt, dass nur diese spezifische Hardware Zugriff auf den Schlüssel erhält, der zum Entschlüsseln der Daten benötigt wird: Selbst wenn ein Angreifer den Speicher entfernt und in ein anderes System einsetzt, bleibt der Zugriff verwehrt, weil der Schlüssel an die Originalhardware gebunden ist. Der Schlüssel erscheint dabei nie im Klartext auf der Haupt-CPU oder im Arbeitsspeicher; die Entschlüsselung erfolgt entweder direkt im sicheren Element oder der Schlüssel wird nur nach Authentifizierung an die Verschlüsselungseinheit weitergegeben. Diese Strategie erlaubt es Geräten, autonom neu zu starten (z. B. nach einem Stromausfall), und gleichzeitig sicher zu bleiben – vorausgesetzt, alle Sicherheitsprüfungen werden bestanden.

In Szenarien wie verteilten IoT-Systemen kann ein Gerät seinen Verschlüsselungsschlüssel beim Start von einem zentralen Server abrufen. Das Gerät authentifiziert sich bei einem Verwaltungsdienst (z. B. über ein zertifikatsbasiertes Verfahren oder ein sicheres Token) und erhält den Laufwerkschlüssel über einen verschlüsselten Kanal. Diese Methode setzt eine Netzwerkverbindung beim Start und eine robuste Infrastruktur zur Schlüsselverwaltung voraus, erlaubt aber eine zentrale Steuerung – Schlüssel können aus der Ferne aktualisiert oder widerrufen werden. Remote Unlocking wird in sicherheitskritischen Umgebungen eingesetzt, in denen die Geräte als Thin Clients oder Sensoren dauerhaft online sind. Wenn keine Konnektivität besteht oder der Verwaltungsserver nicht erreichbar ist, ist die lokale sichere Speicherung (z. B. per TPM) die bevorzugte Methode.

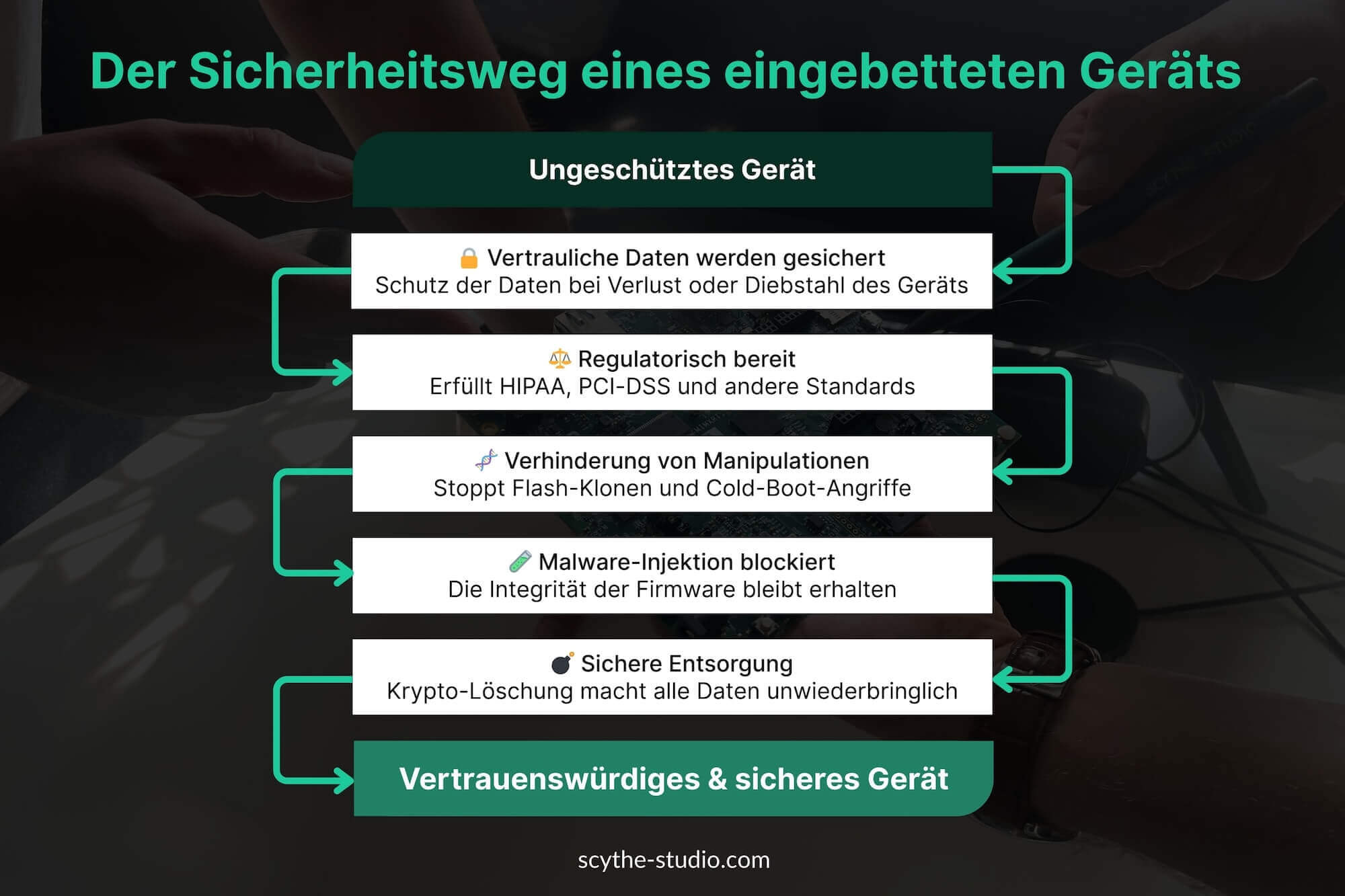

Die vollständige Festplattenverschlüsselung erhöht das Sicherheitsniveau eingebetteter Geräte erheblich, indem sie eine Vielzahl von Risiken reduziert. Nachfolgend sind die wichtigsten Sicherheitsvorteile aufgeführt und wie sie zur Risikominderung beitragen:

Die Implementierung vollständiger Festplattenverschlüsselung in einem eingebetteten Gerät erfordert sowohl technologische Entscheidungen als auch Integrationsplanung. Glücklicherweise hat die Branche mehrere bewährte Ansätze entwickelt, die verschiedenen Anforderungen gerecht werden, und viele Tools stehen zur Verfügung, um die Umsetzung zu erleichtern. Im Folgenden skizzieren wir bewährte Verfahren und Beispiele zur Integration von FDE in eingebettete Produkte:

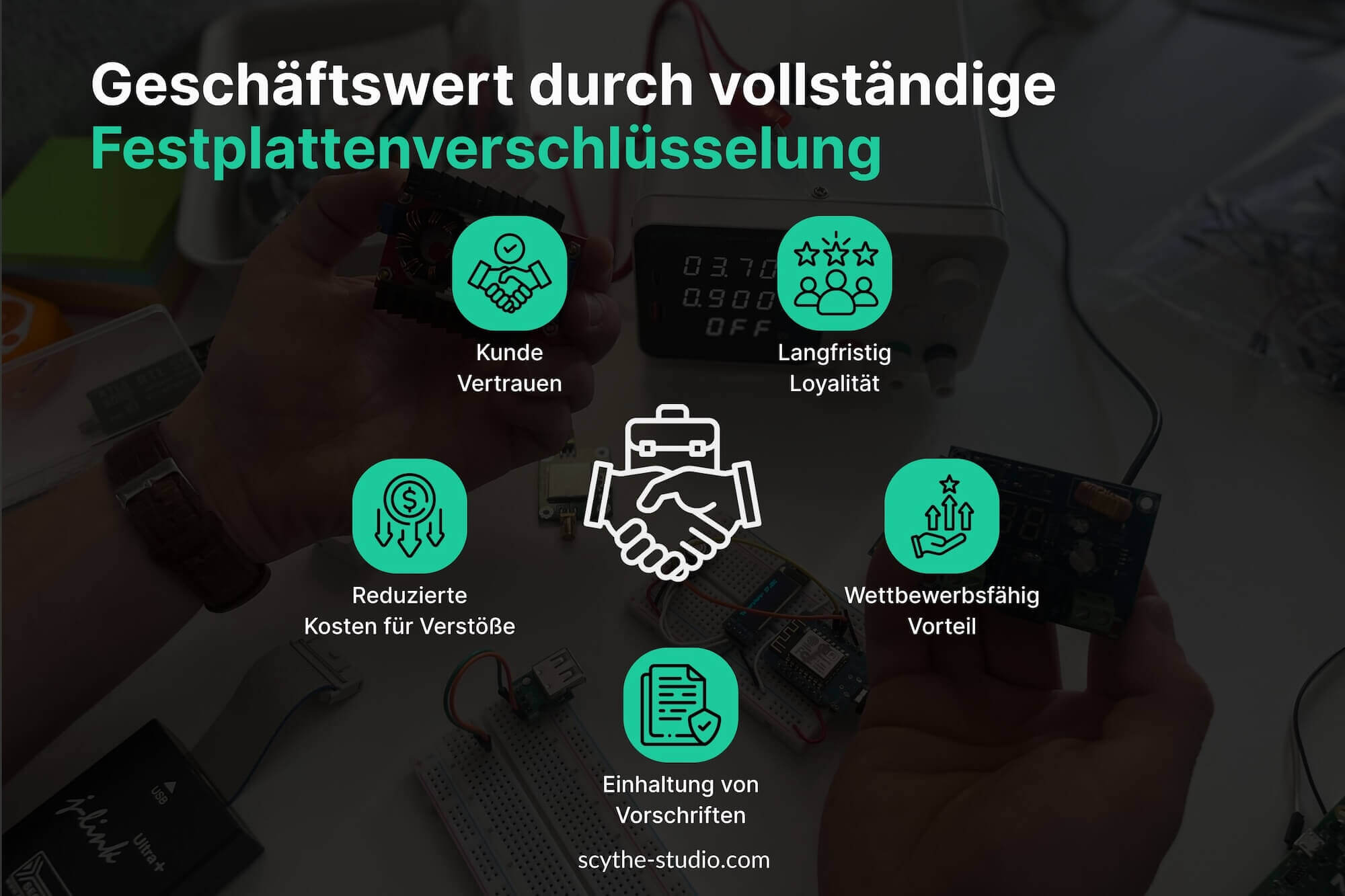

So wichtig die technischen Aspekte auch sind – die Entscheidung zur Implementierung von FDE in eingebetteten Produkten sollte vom realen geschäftlichen Mehrwert getragen sein. Durch die Integration von Sicherheit als zentrale Produkteigenschaft begegnen Sie Risiken, stärken das Kundenvertrauen und heben sich im Markt ab. Hier die wichtigsten geschäftlichen und kundenbezogenen Vorteile von FDE:

Datenpannen sind teuer – 3,92 Millionen US-Dollar pro Vorfall – und das umfasst nicht nur Geldbußen, sondern auch den Verlust des Kundenvertrauens. In Branchen wie dem Gesundheits- und Finanzwesen kann der Nachweis, dass Ihre Geräte alle sensiblen Daten verschlüsseln, zu niedrigeren Haftpflichtversicherungsprämien und geringeren regulatorischen Strafen führen – mit direkter Wirkung auf Ihre Bilanz.

Endkunden – ob Konsumenten oder Unternehmen – wollen sicher sein, dass ihre Produkte ihre Daten schützen. Indem Sie vollständige Festplattenverschlüsselung als Produktmerkmal anbieten, signalisieren Sie Ihren Kunden, dass Sie Sicherheit ernst nehmen. Vertrauen ist eine Währung im B2B- und B2C-Geschäft, und starke Sicherheit ist ein Mittel, es zu gewinnen. Das bedeutet nicht nur Kundenzufriedenheit, sondern möglicherweise auch die Möglichkeit, einen Preisaufschlag für ein sicherheitshärtetes Gerät zu verlangen oder Marktsegmente zu bedienen (z. B. Regierungsbehörden oder Verteidigung), die Verschlüsselung voraussetzen.

In einem umkämpften Markt stechen Produkte mit nachweislich starker Sicherheit hervor. Da Sicherheitsvorfälle regelmäßig Schlagzeilen machen, kann ein proaktiver Lösungsansatz ein entscheidender Vorteil sein. Sie können den Einsatz vollständiger Festplattenverschlüsselung als Bestandteil einer umfassenden „Security by Design“-Philosophie positionieren. Das spricht sicherheitsbewusste Kunden an und verhindert Einwände im Verkaufsprozess.

Sicherheitsfunktionen haben langfristige Vorteile. Wenn Ihre Geräte über Jahre hinweg sicher bleiben, erleben Kunden weniger Vorfälle, die sie belasten oder zur Ablösung Ihrer Lösung zwingen. Durch das Vermeiden von Sicherheitsvorfällen behalten Sie Kunden und stärken Ihren Ruf im Markt. Zufriedene Kunden werden zu Wiederkäufern oder sogar zu Fürsprechern. In manchen Branchen ist eine makellose Sicherheitsbilanz Voraussetzung, um überhaupt im Geschäft zu bleiben – und FDE ist ein Werkzeug, das hilft, diese Bilanz sauber zu halten.

Die vollständige Festplattenverschlüsselung für eingebettete Systeme ist mittlerweile ein wesentlicher Bestandteil jeder Sicherheitsstrategie für Geräte außerhalb des Unternehmensnetzwerks. Sie adressiert eine grundlegende Schwachstelle – ruhende Daten – auf einfache Weise: Indem sie Daten bei unbefugtem Zugriff wertlos macht. Aus Sicht der Cybersicherheit verwandelt FDE ein eingebettetes Gerät von einem schwachen Glied in eine starke Verteidigungslinie. Aus geschäftlicher Sicht ist es eine sinnvolle Investition, die Ihre Betriebsabläufe vor Datenpannen schützt und Ihre Glaubwürdigkeit bei Kunden stärkt. In einer Zeit, in der Datenpannen Unternehmen ruinieren können, sind Maßnahmen wie FDE keine reinen IT-Entscheidungen, sondern geschäftskritische Notwendigkeiten.

Für Unternehmen, die eingebettete Software und Systeme entwickeln, ist die Einführung vollständiger Festplattenverschlüsselung und damit verbundener Best Practices (Secure Boot, TPM-Integration usw.) ein klares Bekenntnis zur Sicherheit. Sie liefern Geräte, denen Nutzer selbst im schlimmsten Fall vertrauen können. Ob es sich um ein Smart-Home-Gerät, ein medizinisches Gerät im Krankenhaus oder eine Drohne im Einsatz handelt – die darin enthaltenen Daten sind durch starke Verschlüsselung vor neugierigen Blicken und Missbrauch geschützt. Entscheidungsträger können diese Funktion mit gutem Gewissen vermarkten, da sie konkrete Risikominderung und Kundennutzen bietet. Zusammengefasst macht vollständige Festplattenverschlüsselung in eingebetteten Systemen Produkte sicherer und Unternehmen robuster.

Indem Sie vollständige Festplattenverschlüsselung zu einem Bestandteil Ihrer eingebetteten Geräte machen, mindern Sie nicht nur aktuelle Risiken, sondern machen Ihre Produkte auch zukunftssicher gegenüber einer sich ständig verändernden Bedrohungslage. Sie bildet die Basis, auf der weitere Sicherheitsschichten aufbauen können. Für jedes Unternehmen, das seine Daten und seine Kunden wertschätzt, ist diese Basis die Investition wert. Letztlich geht es bei vollständiger Festplattenverschlüsselung in eingebetteten Systemen darum, Vertrauen in Ihre Geräte einzubetten – und im Geschäftsleben gibt es nichts Wertvolleres als das.

Kommen wir zur Sache: Es ist eine Herausforderung, Top-Qt-QML-Entwickler zu finden. Helfen Sie sich selbst und starten Sie die Zusammenarbeit mit Scythe Studio – echten Experten im Qt C++ Framework.

Entdecken Sie unsere Fähigkeiten!

Verifikation und Validierung (V&V) sind zwei Grundpfeiler, die sicherstellen, dass ein Medizinprodukt sicher, wirksam und konform ist, bevor es überhaupt […]

Von Medizinprodukten und intelligenten Fahrzeugen bis hin zu Industriecontrollern und Unterhaltungselektronik – eingebettete Systeme sind allgegenwärtig und zunehmend vernetzt. Doch […]

Hey, willkommen zurück zu einem weiteren Blogbeitrag. Heute sprechen wir über das neue Qt WebAssembly. Dieser Beitrag hilft dir, die […]